Это копия, сохраненная 26 апреля 2019 года.

Скачать тред: только с превью, с превью и прикрепленными файлами.

Второй вариант может долго скачиваться. Файлы будут только в живых или недавно утонувших тредах. Подробнее

Если вам полезен архив М.Двача, пожертвуйте на оплату сервера.

Прошлые тренды:

01. https://arhivach.ng/thread/302847/

02. https://arhivach.ng/thread/305585/

03. https://arhivach.ng/thread/311743/

04. https://arhivach.ng/thread/313885/

05. https://arhivach.ng/thread/316302/

06. https://arhivach.ng/thread/342518/

07. https://arhivach.ng/thread/343484/

08. https://arhivach.ng/thread/354345/

09. https://arhivach.ng/thread/356677/

10. https://arhivach.ng/thread/357411/

11. https://arhivach.ng/thread/358606/

12. https://arhivach.ng/thread/360685/

13. https://arhivach.ng/thread/360686/

14. https://arhivach.ng/thread/362459/

15. https://arhivach.ng/thread/366070/

16. https://arhivach.ng/thread/370112/

17. https://arhivach.ng/thread/371223/

18. https://arhivach.ng/thread/380172/

19. https://arhivach.ng/thread/393533/

20. https://arhivach.ng/thread/396501/

21. https://arhivach.ng/thread/399784/

22. https://arhivach.ng/thread/417764/

23. https://arhivach.ng/thread/421670/

24. https://arhivach.ng/thread/427032/

25. https://arhivach.ng/thread/429883/

26. https://arhivach.ng/thread/431232/

27. https://arhivach.ng/thread/435971/

28. https://arhivach.ng/thread/436582/

Шапка ригатрапа на гитхабе (для тех, кто не любит бордосленг, маты и хуи): https://github.com/tsunamaru/ss2ch/wiki

Эта шапка на гостбине для переката: https://ghostbin.com/paste/r6qxv

Публичный сервер aka двачрига: https://2ch-ri(точка)ga или http://2ch-riga(точка)ooo

animeprotivputina(точка)ooo - для анально-повернутых, не доверяющих двачемайору и SSL (три хопа: Cloudflare -> vps деобфусцирующая и удаляющая хедеры CF -> выходная нода через двачеригу)

2ch-guide(тчк)tk - зеркало анимупротивпыни, для лоадбеленса и вообще

Анимапротипыни\2чегайд работает и с в2рей на 8080 порту (нужно прост скопировать конфиг анимыпротивпыни, в plugin указать v2ray, в plugin options "host=animeprotivputina(точка)ooo"

DISCLAIMER: ХОТИТЕ ГАЙДОВ ПО ВАЕРГАРДУ, ОПЕНВПНУ, ХУЙ ПОЙМИ ЧЕМУ ЕЩЕ СОСНИТЕ ХУЙЦА ПИШИТЕ ИХ САМИ, И НЕ ЗАБУДЬТЕ ПРИНЕСТИ АРГУМЕНТОВ ЧЕМ ВАШЕ ГОВНО ЛУЧШЕ НАШЕГО ГОВНА

ВНИМАНИЕ!!! УВАГА!!! WARNING!!!

Господа аноны, юзающие двачеригу через v2ray и CF в надежде скрыть свой айпи от рига-майора!

ПРЕКРАТИТЬ НЕМЕДЛЕННО ЕСЛИ НЕ ХОТИТЕ ЧТОБЫ РИГАТРАП ЗНАЛ ВАШ АЙПИ

v2ray умеет извлекать хедеры x-forwarded-for из пакетов самостоятельно без лишних телодвижений и показывать их в лог\стдаут

Для провайдера\майора посередине ваш трафик будет выглядеть как легитимный трафик к адресам клаудфлер, но ригатрап будет видеть кто к нему стучится без лишних заебов с извлечением хедеров через энжиникс

На какие именно адреса вы при этом ходите, если там больше 1 пользователя, ригатрап не узнает, как и содержимое вашего трафика (если вы ходите по https)

симпл-обфс все так же незашкварен (хотя все так же уязвим для вытягивания хедеров реверс-прокси)

ДЛЯ САМЫХ ДОМОХОЗЯИСТЫХ ДОМОХОЗЯЕК УРОВНЯ /b/ РЕКОМЕНДУЕТСЯ ИСПОЛЬЗОВАТЬ OUTLINEVPN

outline это просто набор гуев и оберток для ss, кроме серверной части, которую они перепердолили сами, код открыт но конечно его никто не разбирал

клиентская часть, по крайней мере для шинды, это бинарник ss-local из shadowsocks-libev как клиент и badvpn-tun2socks как заворачиватель всего трафика в виртуальный адаптер от openvpn

outline очень прост в установке, позволяет выпускать отдельные ключи для разных клиентов более лучше чем это делает ss-manager

т.к. в основе outline лежит ss то клиенты и серверы аутлайна и сс-либев взаимозаменяемы - ничто не мешает тебе держать свой сс-сервер с обфускацией блекджеком и шлюхами, а для мамки порекомендовать аутлайн-клиент чтобы ей меньше пердолиться с проксями

серверная часть работает как докер-контейнер и может работать в т.ч. с PT для обфускации, но их надо пердолить самому как стендэлон сервисы с перенаправлением на интерфейс докера

ранее outline не рекомендовался, т.к. все работало через жопу и скорости были на уровне опенвпна, сейчас скорость аутлайна сопоставима со скоростью чистого ss-libev

аутлайн работает через докер-хуекер и потому если у вас там нат-впс и 20 проброшеных портов то или ебитес с ipv6 или не пользуйте аутлайн или купите более лучший впс

Гайды:

https://justpaste.it/4tjdx - ОБНОВЛЕННЫЙ ПРОСТОЙ И ПОНЯТНЫЙ ГАЙД ПО СС+ОБФС НА УБУНТУ 18.04

https://ghostbin.com/paste/qgspo - настройка v2ray в режиме вебсокет+http

http://telegra.ph/shadowsocks-over-cloudflare-05-17 - гайд по shadowsocks-over-cloudflare для дебилов, с картинками

https://justpaste.it/53cvr - просто сс без обфс и прочего - актуально для впс с опенВЗ виртуализацией

https://justpaste.it/5wl00 - установка\настройка симпл-обфс - устарело, если у тебя опенВЗ ставь сс по гайду выше и потом ставь v2ray по гайду еще выше

https://justpaste.it/5rvf4 - настройка дабл-сс и лоадбеленс между разными входными нодами - все еще актуально

чьи-то оптимизации и пердолинг:

https://justpaste.it/3mm70 - пердолинг сетевого стека и tcp bbr - КРАЙНЕ ЖЕЛАТЕЛЬНО К УСТАНОВКЕ, подходит для kvm\xen\vmware

https://justpaste.it/3rmf0 - оригинальный гайд антоши, аналог дабл-сс через сервера cloudflare в качестве входных нод

https://ghostbin.com/paste/4m25x - пердолинг iptables для cc-овер-CF, делает ваш 80ый порт на выходной ноде "невидимым" не совсем для всех кроме клаудфлер, убирает детект "веб-прокси" для особо анально-повернутых даунов.

http://rgho.st/6vWTRsgXv - немного вебстраниц спижженых со стрейзанда, для заливки на локальный энижиникс, для работы вместе с ss-over-cf

https://justpaste.it/1d9l1 - какой-то гайд по прайвокси, возможно для удаления рекламы

https://github.com/teddysun/shadowsocks_install - очень простой шкрепт по автоустановке сс и хапрокси, все инструкции на кетайском, пощу в ОПпосте чтобы не обвиняли в предвзятости

https://github.com/StreisandEffect/streisand - комплексное решение по преодолению цензуры - с кучей нинужон-тир сервисов, не подходит для самостоятельного разворачивания домохозяйками; подходит для того, чтобы развернуть на своей ВПС и потом линковать своей мамке-бабке-тете сраке. КРАЙНЕ ЖЕЛАТЕЛЬНО ОТКЛЮЧАТЬ НЕНУЖНЫЕ СЕРВИСЫ И КРАЙНЕ ЖЕЛАТЕЛЬНО МЕНЯТЬ ПОРТЫ В СЛУЧАЕ СОВПАДЕНИЯ С ДЕФОЛТНЫМИ, разворачиваемый обфс-прокси бридж для ТОРА может не работать\отвалиться из-за пердолинга в последних версиях обфс4прокси.

Публичный сервер aka двачрига: https://2ch-ri(точка)ga или http://2ch-riga(точка)ooo

animeprotivputina(точка)ooo - для анально-повернутых, не доверяющих двачемайору и SSL (три хопа: Cloudflare -> vps деобфусцирующая и удаляющая хедеры CF -> выходная нода через двачеригу)

FAQ:

Почему именно shadowsocks?

1) Быстрее OpenVPN (даже без обфускации и через UDP)

2) Даже без обфускации не детектится Великим Китайским Фаерволлом!

3) с обфускацией которая ставится в 5 ПРОСТЫХ ШАГОВ К СВОБОДЕ™ дает за щеку всем

4) риальне кроссплатформенный, есть клиенты для андроид\айос\макось\никсы\шинда

Ответы на распространенные тупые вопросы:

1) это прокси

2) все шифруется, то что оно шлет данные в плейнтексте - деза или тупость каких-то дебилов

3) 80 и особенно 443 порт, как в гайде безопасны для сканов РосПравдНадзора - если начнут банить 443 нам пизда в любом случае

4) чтобы завернуть трафик %хуйня_нейм% в сс нужно ставить или сс-тап (оно делает виртуальный сетевой интерфейс и заворачивает туда весь трафик) https://www.sockscap64.com/sstap-enjoy-gaming-enjoy-sstap/ или proxycap или сокскап64 (но лучше проксикап)

4.1) МОЖНО ЗАВЕРНУТЬ ВЕСЬ ТРАФИК ЧЕРЕЗ BADVPN-TUN2SOCKS - гайды будут когда-нибудь потом или сам напиши

4.2) МОЖНО ЗАВЕРНУТЬ ВЕСЬ ТРАФИК ЧЕРЕЗ OUTLINE-VPN КЛИЕНТ - засунув в него конфиг из сс-клиента (через опции типа share) но это не работает с обфускацией, для работы аутлайна с ПТ надо pierdolitsa

5) нормально настроеный ss умеет в udp а значит торренты будут работать нормально

По скорости:

SSH ≈ SS = OUTLINE VPN > OVPN-UDP > говно > моча > > SOFTETHER

Зачем мне ваши эти вот все обфс\сс\софтэзер, я себе накачу операвпн и нормас?

1) провайдеры детектят и тротлят впн\нераспознаный трафик:

ЙОПТА ТРОТТЛИТ СС БЕЗ ОБФС (ВЕРОЯТНО ПРОСТО ПОТОМУ ЧТО НЕ МОЖЕТ ОПРЕДЕЛИТЬ ЧЕ ЭТО ЗА ТРАФФИК)

НЕКОТОРЫЕ ПРОВАЙДЕРЫ ТРОТТЛЯТ ОПЕНВПН

2) провайдеры впн идут на поводу у роскомнадзора

3) провайдеры впн ограничивают трафик\количество устройств и как правило используют или стоковый опенвпн или немного модифицированный

В шапке висит гайд по пердолингу iptables, он все это делает, кроме ваших ебаных ваергардов, с ними ебитес сами

34 Кб, 500x522

34 Кб, 500x522>Господа аноны, юзающие двачеригу

Она ещё жива?

>>19480

https://github.com/atrandys/wireguard

86 Кб, 750x741

86 Кб, 750x741Очередной бесполезный тред, состоящий на 98% из срачей

config_keyword(){

iptables -A FORWARD -m string --string "netflix.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "tumblr.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "facebook.com.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "instagram.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "pixiv.net" --algo bm -j DROP

iptables -A FORWARD -m string --string "whatsapp.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "telegram.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "tunsafe.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "reddit.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "vimeo.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "dailymotion.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "hulu.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "liveleak.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "vine.co" --algo bm -j DROP

iptables -A FORWARD -m string --string "ustream.tv" --algo bm -j DROP

iptables -A FORWARD -m string --string "metacafe.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "viewstr.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "torrent" --algo bm -j DROP

iptables -A FORWARD -m string --string ".torrent" --algo bm -j DROP

iptables -A FORWARD -m string --string "peer_id=" --algo bm -j DROP

iptables -A FORWARD -m string --string "announce" --algo bm -j DROP

iptables -A FORWARD -m string --string "info_hash" --algo bm -j DROP

iptables -A FORWARD -m string --string "get_peers" --algo bm -j DROP

iptables -A FORWARD -m string --string "find_node" --algo bm -j DROP

iptables -A FORWARD -m string --string "BitToorent" --algo bm -j DROP

iptables -A FORWARD -m string --string "announce_peer" --algo bm -j DROP

iptables -A FORWARD -m string --string "BitTorrent protocol" --algo bm -j DROP

iptables -A FORWARD -m string --string "announce.php?passkey=" --algo bm -j DROP

iptables -A FORWARD -m string --string "magnet:" --algo bm -j DROP

iptables -A FORWARD -m string --string "xunlei" --algo bm -j DROP

iptables -A FORWARD -m string --string "sandai" --algo bm -j DROP

iptables -A FORWARD -m string --string "Thunder" --algo bm -j DROP

iptables -A FORWARD -m string --string "XLLiveUD" --algo bm -j DROP

iptables -A FORWARD -m string --string "youtube.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "google.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "youku.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "iqiyi.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "qq.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "huya.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "douyu.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "twitch.tv" --algo bm -j DROP

iptables -A FORWARD -m string --string "panda.tv" --algo bm -j DROP

iptables -A FORWARD -m string --string "porn" --algo bm -j DROP

iptables -A FORWARD -m string --string "renminbao.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "dajiyuan.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "bignews.org" --algo bm -j DROP

iptables -A FORWARD -m string --string "creaders.net" --algo bm -j DROP

iptables -A FORWARD -m string --string "rfa.org" --algo bm -j DROP

iptables -A FORWARD -m string --string "internetfreedom.org" --algo bm -j DROP

iptables -A FORWARD -m string --string "voanews.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "minghui.org" --algo bm -j DROP

iptables -A FORWARD -m string --string "kanzhongguo.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "peacehall.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "twister" --algo bm -j DROP

service iptables save

Нахуя???

config_keyword(){

iptables -A FORWARD -m string --string "netflix.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "tumblr.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "facebook.com.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "instagram.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "pixiv.net" --algo bm -j DROP

iptables -A FORWARD -m string --string "whatsapp.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "telegram.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "tunsafe.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "reddit.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "vimeo.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "dailymotion.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "hulu.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "liveleak.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "vine.co" --algo bm -j DROP

iptables -A FORWARD -m string --string "ustream.tv" --algo bm -j DROP

iptables -A FORWARD -m string --string "metacafe.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "viewstr.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "torrent" --algo bm -j DROP

iptables -A FORWARD -m string --string ".torrent" --algo bm -j DROP

iptables -A FORWARD -m string --string "peer_id=" --algo bm -j DROP

iptables -A FORWARD -m string --string "announce" --algo bm -j DROP

iptables -A FORWARD -m string --string "info_hash" --algo bm -j DROP

iptables -A FORWARD -m string --string "get_peers" --algo bm -j DROP

iptables -A FORWARD -m string --string "find_node" --algo bm -j DROP

iptables -A FORWARD -m string --string "BitToorent" --algo bm -j DROP

iptables -A FORWARD -m string --string "announce_peer" --algo bm -j DROP

iptables -A FORWARD -m string --string "BitTorrent protocol" --algo bm -j DROP

iptables -A FORWARD -m string --string "announce.php?passkey=" --algo bm -j DROP

iptables -A FORWARD -m string --string "magnet:" --algo bm -j DROP

iptables -A FORWARD -m string --string "xunlei" --algo bm -j DROP

iptables -A FORWARD -m string --string "sandai" --algo bm -j DROP

iptables -A FORWARD -m string --string "Thunder" --algo bm -j DROP

iptables -A FORWARD -m string --string "XLLiveUD" --algo bm -j DROP

iptables -A FORWARD -m string --string "youtube.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "google.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "youku.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "iqiyi.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "qq.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "huya.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "douyu.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "twitch.tv" --algo bm -j DROP

iptables -A FORWARD -m string --string "panda.tv" --algo bm -j DROP

iptables -A FORWARD -m string --string "porn" --algo bm -j DROP

iptables -A FORWARD -m string --string "renminbao.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "dajiyuan.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "bignews.org" --algo bm -j DROP

iptables -A FORWARD -m string --string "creaders.net" --algo bm -j DROP

iptables -A FORWARD -m string --string "rfa.org" --algo bm -j DROP

iptables -A FORWARD -m string --string "internetfreedom.org" --algo bm -j DROP

iptables -A FORWARD -m string --string "voanews.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "minghui.org" --algo bm -j DROP

iptables -A FORWARD -m string --string "kanzhongguo.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "peacehall.com" --algo bm -j DROP

iptables -A FORWARD -m string --string "twister" --algo bm -j DROP

service iptables save

Нахуя???

>Я хочу ssl (https) трафик через CF. Но я думал что это невозможно и можно только http через v2ray. Чего ж ты раньше не сказал? Https траф через CF это ведь еще пизжже, не? Http трафик то открытый, провайдер видит на какие сайты ты идешь, а https зашифрованный. Или я чет не то накрутил себе.

Бамп вопросу.

158 Кб, 1196x2048

158 Кб, 1196x2048В Transport mode 3 варианта - websocket-http, websocket-tls, quic-tls

Hostname - тут я полагаю можно прописать адрес на .tk

Path???

Concurent connection???

Делал по этой инструкции: https://ghostbin.com/paste/qgspo

https://www.whonix.org/wiki/Tunnels/Connecting_to_a_proxy_before_Tor

Ой, нету носков, и в virtualbox с носками не хочет работать. Что же делать, ай ай.

759 Кб, 1024x768

759 Кб, 1024x768Вот так ваши носки могут? Пишут что нет

https://www.whonix.org/wiki/Tunnels/Connecting_to_a_proxy_before_Tor

Ты в своем уме пользоваться тором на виндовс 10? Пиздец

62 Кб, 1104x496

62 Кб, 1104x496Далее пиздую в инструкцию https://ghostbin.com/paste/qgspo и всё делаю заебок. Т.к. нет obfs, то просто убираю в кофиге вот эти 2 строки

"plugin":"obfs-server",

"plugin_opts":"obfs=tls;fast-open;failover=kremlin.ru:443",

Запускаю - работает. начинаю ставить v2ray плагин, всё делаю заебок и дохожу до

>2.6) systemctl enable ss-v2ray.service && systemctl restart ss-v2ray.service - включаем и стартуем сервис

>2.7) systemctl status ss-v2ray - проверяем статус

И тут случается пик. ну что блядь не так?

>то выходит старая версия shadowsocks

А какая именно версия выходит?

У меня вообще на серваке стоит девятый демьян, и ничего же, завелось...

258 Кб, 512x512

258 Кб, 512x512https://anonfile.com/PfT8gfT0ma/wipe_220319_xlsx

7 Кб, 781x23

7 Кб, 781x23>Запускаю — работает. начинаю ставить v2ray плагин, всё делаю заебок и дохожу до

С путями до плагина обосрался же, о чем тебе и пишут красным по черному.

71 Кб, 889x320

71 Кб, 889x320Мы мы не логгировали, в этом нет смысла там соединение на один айпишник с разными портами, на выходе получаешь каждый уникальный.

Многие обходятся дебильником.

>А какая именно версия выходит?

На бубунте 18.04 загружается протухшая 3.1.3, которой больше года. Просто смешно как тут сетует накоторый форсер SS говорит, что SSR протухла, а сам сидит на 3.1.3 версии, лол.

>Add MinGW support by @linusyang.

>Refine c-ares integration by @xnoreq.

>Fix building issues with GCC8 by @FlyingheartCN.

>Minor bug fixes.

>Add TCP fast open support to ss-tunnel by @PantherJohn.

>Fix several security issues.

>Fix a bug on 32-bit arch.

>Fix the alignment bug again.

>Fix a crash with MinGW.

>Refine SIP003 plugin interface.

>Remove connection timeout from all clients.

>Fix a bug of port parser.

Вот столько уже изменений произошло.

>При настройке ss-v2ray-cf конфиг ss и v2ray должен быть одинаковым или у ss свой конфиг с 443 портом, а у v2ray свой с 80м? А то вы запутали.

Бамп вопросу.

> Запрещач, посоветуй дешевый хостинг впс без анальной верификации паспортом

aruba, vps.ag - цены в районе 3евро

63 Кб, 555x356

63 Кб, 555x356На работе маленькая сетка компов на 10-15, все идет через микротик. Админ удаленно подрубается если не ошибаюсь, через kerio vpn client к роутеру и может промониторить, кто чем занят, а также помочь тетенькам-бухгалтершам решить какую-то задачу. Что мне сделать, какой фаервол накатить или какой порт закрыть, чтобы он не мог подрубиться к моему компу и увидеть, какой богомерзкой херней скролом двачей я тут знимаюсь?

Я ебался ебался и потом решил ручками поправить и написал ровно то что и вставлял и завелось.

139 Кб, 1094x748

139 Кб, 1094x748Может ли эта ошибка быть из-за того, что у новой версии ss-libev отсутствует файл shadowsocks-libev.service как на старой?

Я просто для прикола ввел вот эта из первой инструкции

>ВКЛЮЧАЕМ СС КАК СЕРВИС добавлено для истории

>sudo systemctl enable shadowsocks-libev.service && sudo systemctl restart shadowsocks-libev.service

И мне выдало

>Unit file shadowsocks-libev.service does not exist.

У меня была готовая заготовка, которую я копировал и вставлял, она работала на старых версиях ss, а на новых если ты кидаешь готовую заготовку и нихуя не правишь, то не заводится ss. Поэтому я старую не удалял полностью, а вставлял/правил по строкам. Так завелось.

Вы не донатите.

136 Кб, 560x315

136 Кб, 560x315Я пытался, не получилось. Попробуй ты если не сложно. Кинул свежий файлик

https://anonfile.com/G3u6j5T3m2/default

Чел я просто сру на двач и мне пох.

>глллрррр буль-бульк

- промычала сквозь потоки урины мочехлёбская подпивасная пидорашка, которая однажды спутала местами вкладки своего вбыдлятника и оранжевого сайта, да так и осталась тут с тех времён.

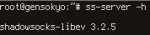

Ты дурак какой-то. Я просто выкачал, скомпилил, установил и перезагрузил. Всё. Всё работает. Вроде когда ss-server -h пишу выводит 3.2.5

Пили как комплировать тогда, хуле сидишь как сыч?

312 Кб, 512x384

312 Кб, 512x384> Вайперы как бомж с теплотрассы который сплевывая насвай через редкие гнилые зубы заявляет на серьёзке джентельмену в фраке что тот неправильно живет и ссать себе в штаны размазывая кал по стенам это прерогатива свободных личностей лишённых уз общественной морали. Пидорнухи и шизики это нормально, они так самовыражаться кудах кудах, забывая что и те и те не могут самовыражаться без аудитории, у себя в блокноте без интернета. Этих даунов просто банят и если обида за то что они оказались изгоями даже на борде превышает лень то они конвертируют эту обиду в бунты пытаясь убедить себя и других что он не типичная пидорнуха а обиженный, непонятый мальчик.

Ну ты видимо на голом сидишь, ибо если бы у тебя была последняя версия, то ss with v2ray ты бы не запустил.

2.5) nano /etc/systemd/system/ss-v2ray.service - вставляем следующее:

[Unit]

Description=Shadowsocks-libev with V2RAY-websocket obfuscation

Documentation=man:shadowsocks-libev(8)

After=network.target

[Service]

Type=simple

EnvironmentFile=/etc/default/shadowsocks-libev

User=nobody

Group=nogroup

LimitNOFILE=51200

ExecStart=/usr/bin/ss-server -c /etc/shadowsocks-libev/v2ray.json

[Install]

WantedBy=multi-user.target

Я даже выделил, каких файлов не создает новый SS версии 3.2.5

Нах ты свою фотку запостил, чел?

Вообще, это лотерея. У меня несколько доменов уже по второму году, ничего никто не удалил. Вебсерверов не накатывл.

139 Кб, 1094x748

139 Кб, 1094x748Если нормальный сайт сделать, на страничек 5-10, то вряд ли они удалят. А если Висит страница Привет Nginx и пиздец, то конечно удалят. Нет никакой лотереи.

27 Кб, 1231x166

27 Кб, 1231x166теперь надо бы найти /usr/bin/ss-server но и это видимо не всё

Пиздец сидел бы на ламповом SSR и бед не знал. Нет повелся на форс одного обмудка что SSR это хуйня

У меня витурэй. Когда systemctl статус проверяю там v2ray plugin 4.16

>Надо ставить обфускацию под ssl на 443 порт и вешать nginx на 80 порт.

А ты теоретик. Никто в тредике не смог завести ss-v2ray через cf на 443 порту. Nginx кстати по дефолту на 80, так что вешать никуда ничего не надо.

>никто

Разве что ньюфани, которые в треж недавно пришли. Челик даже гайд писал. Со своим сертификатом, через cf. Всё как полагается.

И в гайдике четко написано, что только на 80 порту через CF возможно. Так что ты ньюфаня и есть, лол.

>>19679

https://ghostbin.com/paste/qgspo

https://telegra.ph/shadowsocks-over-cloudflare-05-17

30 Кб, 1175x165

30 Кб, 1175x165>>19666

>>19659

Следовательно эта хуйня должна быть переработана:

[Unit]

Description=Shadowsocks-libev with V2RAY-websocket obfuscation

Documentation=man:shadowsocks-libev(8)

After=network.target

[Service]

Type=simple

EnvironmentFile=/etc/default/shadowsocks-libev

User=nobody

Group=nogroup

LimitNOFILE=51200

ExecStart=/usr/bin/ss-server -c /etc/shadowsocks-libev/v2ray.json

[Install]

WantedBy=multi-user.target

А пока возвращась на SSR, ибо заебался второй день пытаться установить банальную хуйню. Она сука должна работать, а не я ебаться над ней. Так что пошел ты нахуй рига со своим форсом на протухшую SS. Я все сказал. Еще и по тому как сделать рабочим сайт на nginix и на этом же порту SS тоже никто не говорит. В общем иди ты нахуй с таким подходом.

120 Кб, 512x512

120 Кб, 512x512Прям побежал дурачку неблагодарному сливать конфиг, лол

Не знаю как там на ваших бубунтах, но в дебиане я ставил из бакпортов.

в гайдах об этом конечно же ни слова, но да и похуй

https://www.linuxbabe.com/debian/install-shadowsocks-libev-proxy-server-debian-9-stretch

он и не делает, он форсит там, где можно, в остальных случаях пропускает как есть или блокирует хттп в зависимости от настроек

HTTPS Everywhere is produced as a collaboration between The Tor Project and the Electronic Frontier Foundation. Many sites on the web offer some limited support for encryption over HTTPS, but make it difficult to use. For instance, they may default to unencrypted HTTP, or fill encrypted pages with links that go back to the unencrypted site. The HTTPS Everywhere extension fixes these problems by using clever technology to rewrite requests to these sites to HTTPS. Information about how to access the project's Git repository and get involved in development is here.

154 Кб, 1029x1280

154 Кб, 1029x1280Поинтересуйся какого размера webem можно постить на форче, удивишься.

А какие разделы вайпаете? Рандомные или спецом выбранные?

>>19704

Благодарю за наводочку. Поставил Дебиан, носочки встали 3.2.3 версии (на бубунте протухшие носки 3.1.3 от начала 2018).

Сейчас попробу накатить v2ray по этой https://ghostbin.com/paste/qgspo инструкции. Кинь конфиг своего клиента на ПК будь добр, гляну что да как там у тебя. Ну и если не лень то на сервачке подкинь конфиг ss и v2ray. Они одинаковые, кстати? Порты в смысле.

34 Кб, 1132x284

34 Кб, 1132x284Жаль на Дебиан не ставится Tunsafe от китайца

https://www.atrandys.com/2019/1505.html

Я бы еще это накатил бы для компа ибо мне лень заворачивать траф ss

Конфиг v2ray увидел, можно теперь подкинуть конфиг shadowsocks на сервеке и клиенте?

http трафик открытый если у тебя там просто браузер безнихуя на 80 порт идет

ss шифрует трафик вне зависимости от того, на каком порту он будет висеть

>ss шифрует трафик вне зависимости от того, на каком порту он будет висеть

Шифрует-то понятно, но разве обфускация не будет совсем охуевшая на 443 порту? SSL всё же.

у в2рея нет "своего конфига", он работает в режиме плагина и опции в него передаются из конфига ss опциями plugin и plugin_opts

Какой СС с 443 портом? в2рей и симпл-обфс (как в видео) вешаются на разные порты чтобы работать одновременно, и работает при этом две копии СС, конфиги соответственно для сс тоже разные, называются по разному, в одном будет стоять "plugin": v2ray-plugin в другом будет "plugin": obfs-server

>выходит старая версия shadowsocks и нихуя не нужный мне obfs.

Возьми и поставь по гайду просто сс и отдельно по другому гайду в2рей?

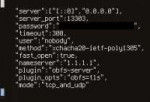

Смотри, я наебнул SS, но без obfs. Конфиг его у меня вот на первом пике. Потом я накатил v2ray плагин и захуярил себе CF по твоим гайдам. Вот тебе еще и фоточка конфига с винды 7. А теперь вопросы:

1. Всё правильно сделал?

2. Разница между SS с obfs и без как в моем случае при v2ray и CF какая? В чем это выражается? Стоит ли накатить obfs для более лучшей защищенности или он нах не нужен в данном случае с v2ray и CF?

3. Что делает SS сейчас? Ведь у меня на выходе 80й порт, что видно в настройках клиента Винды.

>Возьми и поставь по гайду просто сс и отдельно по другому гайду в2рей?

В том то и дело что нет гайдов о том, как установить ПОСЛЕДНЮЮ версию SS-libev на расфорсенную ИТТ Бубунту 18.04. Вот этот анон попытался запилить его, но на 18.04 он уже не работает.

https://www.linuxbabe.com/networking/shadowsocks-libev-ubuntu-16-04-server

>./configure && make

На этом пишет No such file or directory

Собственно если у тебя будет время, запили пожалуйста.

>до болгар ебанутся как лаг будет

Двачую. Кажется близко, но на деле когда я брал сервер в качестве теста у румынов и болгаров, то пинг был хуже чем из Нидерландов, Франции и тем более Швеции. У шведов кстати самый лучший пинг что я видел - 40-50. Так что кому играть думаю это важно.

Подведомственный Роскомнадзору ФГУП «Главный радиочастотный центр» с помощью новой системы, заказанной на сайте госзакупок, проверит исполнение данными сервисами федерального закона 276-ФЗ, запрещающего предоставлять возможность обходить государственные блокировки

➡ https://roskomsvoboda.org/45972/

У Риги самый лучший пинг, но там 4€

Ты напоминаешь верующих в бога. Бог есть, но пруфов нет. Так и ты, кукаретик диванный.

Не так нихуя. Анимупротивпутина.тк отключили хотя там было несколько страниц оригинальных, а другой мой домен на котором нет никакого энжиникса, а просто висит фейловер на гугл.ком скоро закончится уже по сроку давности, и никто его не трогает. Фрином это ебаная лотерея.

> Никто в тредике не смог завести ss-v2ray через cf на 443 порту.

че блядь? ты ебанутый чтоле, я заводил и квик и тлс.

разницы между 8443 пором как на двачериге и 443 портом для CF не будет вообще

Бамп ламповому вопросу

>Есть тут человек который русским языком просто и ясно пояснит как сделать так, чтобы при v2ray-cf сайт на .tk был доступен?

Гайд писать не буду, пили сам или жди можешь или вот тут посмотреть https://github.com/shadowsocks/v2ray-plugin/issues/48 там все описано тащемта

>Пиздец сидел бы на ламповом SSR и бед не знал.

А кто тебе вообще сказал что SSR ламповый? Ты реально думаешь они там сидят и фиксят какие-то баги которые были в тех версиях сс которые они форкали?

40 Кб, 614x723

40 Кб, 614x723Наверное. Вообще .ru домен стоит копейки

8 Кб, 220x219

8 Кб, 220x219>А кто тебе вообще сказал что SSR ламповый? Ты реально думаешь они там сидят и фиксят какие-то баги которые были в тех версиях сс которые они форкали?

Лол а тебя не смущает что ты даже в своей недавней видео-инструкции тупо ставишь протухший ss 2017 года? То, что у него куча непофикшенных на тот момент багов тебя видимо не смущает, а SSR такого же года смущает? Ох и пиздец ты Рига манька. Ты хоть бы парням объяснил как последнюю версию ss скачать и установить, а то ебутся из-за тебя, а ведь могли бы SSR накатить и кайфовать.

44 Кб, 501x474

44 Кб, 501x474>Он скорее имеет ввиду, что хотел бы повесить на выход как у меня не 80 порт, а 443. Так действительно не работает. Я пробовал менять 443 cc порт на 80 в2рэй плагин и в клиенте винды выводил 443 - не работает. Как на пиках вот работает >>19803

Подозреваю, что чтобы запустить через 443 порт мало поменять порты на сервере и в клиенте, надо еще что-то поделать. Может так? Plugin Options полюбому не может быть такой же, там нужно что-то менять.

Он же выше пишет, что нет. Рандом.

Мне кажется OBFS там нахуй не надо. Всё что нужно выводится в клиенте. Есть в клиентских настройках OBFS? Нет. Поэтому хуй знает зачем OBFS. Посмотрим что Рига скажет.

312 Кб, 620x583

312 Кб, 620x583 50 Кб, 1007x775

50 Кб, 1007x775>И в гайдике четко написано, что только на 80 порту через CF возможно.

через симпл-обфс только на 80\8080\8880\2052\2082\2086\2095

через в2рей в тлс-режиме на 443\2053\2083\2087\2096\8443

Как включить tls режим в v2ray на сервере и клиенте? Этот вопрос похоже тут волнует многих.

Это не совок, фочан это частне бизнес на самообеспечении, а в харкач вливают бабосы пропагандоны.

Не путай мейлач подзалупный и частную доску.

Это значит [секретные сведения]

Значит, что будет использоваться один и тот же порт, наверное сэкономив время на открытие нового.

38 Кб, 1159x184

38 Кб, 1159x184>Вот это понимаю Дебиан рулит!

стабильный доебан нихуя не обновляется и ты прост попал в тот период, когда на доебане пакеты обновились, а ты сам еще на 19 убунту не пересел

Если кто-то оче хочет заебаться с обновлением ss на 3.2.5 (в чем я не вижу особого смысла) можете поставить версию из PPA

apt install software-properties-common -y

add-apt-repository ppa:max-c-lv/shadowsocks-libev -y

nano /etc/apt/sources.list.d/max-c-lv-ubuntu-shadowsocks-libev-bionic.list

в первой строке убрать bionic и поставить вместо него xenial, сохранить закрыть

apt update && apt upgrade -y

тут ваш сс обновится на сс для бубунту 16.04, сам по себе СС будет новее, но там не будет поддержки xchacha, поэтому надо будет поменять в конифге крипто на что-то другое (просто chacha20-ietf-poly1305 например)

после этого просто рестартните сервис и все будет работать

НО Я НЕ РЕКОМЕНДУЮ ЗАНИМАТЬСЯ ТАКОЙ ХУЙНЕЙ НИКОМУ

zeronet

perfect dark 1.23

Rats on The Boat - BitTorrent search engine

Tor

>Как включить tls режим в v2ray на сервере и клиенте?

Выпустить сертификаты (через acme.sh например)

На сервере указать путь к сертификату и ключу (в plugin_opts "server;tls;key=/путь/к/ключу.key;cert=/путь/к/сертификату;host=domain.sru;loglevel=none") в клиенте просто указать "tls;host=domain.sru"

Все

Нет, не смущает. Автор рекомендует ставить из официальных реп, или собирать самому. Хочешь конпелять, конпеляй, гайд для домохозяек а не для ебаных деградантов вроде тебя. Домохозяйке несоизмеримо проще поставить стабильный релиз из официального репо.

>Почему ss+v2ray+cf не работает на 443 порту?

У тебя не работает потому что на 443 порт надо ставить tls обфускацию, чтобы cloudflare правильно распознал трафик и переслал в твой впс

65 Кб, 1200x628

65 Кб, 1200x628В чем отличие chacha20-ietf-poly1305 от xchacha20-ietf-poly1305?

> Не про нас но тенденция мне не нравится.

Пришлют вот Арубе весточку, чтобы ты блочили контент юзерам с русским IP, а если не станут, то подсети заблочат нахуй. Им сейчас похуй вообще. Заставят юзать российские облака, либо валить.

>x облегчённая версия, для тех у кого нет аппаратного aes

Такие разве существуют в 2019? У меня на стареньком redmi 3s заводятся абсолютно все виды шифрования.

Нет, ты просто аутист, если бы зашёл на гит в2рэй плагина, то нашёл бы параметры через которые можно прицепить сертификат от letsencrypt, во фларе ставим full strict и все заебись.

Хотя нахуй, просто блять зайди в папку с плагином и напиши $ v2ray-govno-amd64 -h

Аруба не впн сервис. Пришлют nord vpn, eze vpn, hard vpn. Таким конторам и то может не пришлют.

ну тогда можно вообще пол интернета забанить, все облака гугла/до/етк

еще и клауду забанить ибо реверс прокси

мне кажется будут доебыватся именно до компаний, которые продают готовый впн комплект пользователю типа таннелбер/прайват интернет аксес

Хз зачем, может для малинок, но xchacha не хуже чачи.

> x облегчённая версия, для тех у кого нет аппаратного aes

X это с защитой дополнительной я читал. Не знаеш не говори дурак

65 Кб, 780x800

65 Кб, 780x800C защитой это aes 256. Не понимаю, нахуя в тредике все так дрочат на чачу. Или это тонкий план Рыги? Чачу наверняка легче расшифровать, вот он и призывает анонов использовать именно ее, а потом расшифровывает на своем ПК или лично майору. Не ведитесь и ставьте исключительно AES 256. Кто не согласен - отписывайтесь почему, простые кукареки не принимаются, по факту пишите.

Грузит тилибон

14 Кб, 360x412

14 Кб, 360x412>Выпустить сертификаты (через acme.sh например). На сервере указать путь к сертификату и ключу (в plugin_opts "server;tls;key=/путь/к/ключу.key;cert=/путь/к сертификату;host=domain.sru;loglevel=none") в клиенте просто указать "tls;host=domain.sru"

Охуеть. Чтобы замутить Simple obfs с tls опускацией не нужно нигде выпускать сертификаты и ебаться как ты описал, а чтобы tls через v2ray пустить нужно пол дня пробать? Ты уверен в этом или кукаретик? Показывай пруфы что ты сидишь на tls, иначе сразу нахуй. Тут таких кукаретиков с советами полный тред.

>Нет, не смущает. Автор рекомендует ставить из официальных реп, или собирать самому. Хочешь конпелять, конпеляй, гайд для домохозяек а не для ебаных деградантов вроде тебя. Домохозяйке несоизмеримо проще поставить стабильный релиз из официального репо.

Ну и хули раз ты такая домохозяйка, то в своей инструкции поставил протухшую хуйню 2017 года, пидорас? Ты же уже который тред агришься на SSR оперируя тем что это старая хуйня 2017 года. Что за двойные стандарты, пидор? Если ты всё так умеешь, то и пересними инструкции где будет показано как ставить свежак, а не протухшую хуйню 2017 года, на которую уже 10+ заплаток вышло. Пидорасина ебучая.

>>19914

>Собери из исходиков, долбаеб. Это опенсоурс.

Собери, кто тебе мешает, уебок? Кукарекать у тебя я вижу получается лучше.

>>19948

>Нет, ты просто аутист, если бы зашёл на гит в2рэй плагина, то нашёл бы параметры через которые можно прицепить сертификат от letsencrypt, во фларе ставим full strict и все заебись.

Инструкция где, мань? Почему через simple obfs не нужно никакие сертификаты цеплять, а через v2ray нужно, повторюсь? Покажи работающий на выходе 443 порт с настройками на сервере и клиенте. Я должен знать с кем говорю, с диванным кукаретиком или со знающим аноном, который пишет о том, что сам использует. А если нет, то иди нахуй.

Двачую адеквата.

Я сижу на Tunsafe и ссу такому как ты быдлу прямо в горло, чтобы ты знал. А на ваши вонючие носки, у которых никакой анонимности мне не всралось переходить вообще. Тут целый тред идут вскукареки про хуету уровня червя-пидора, но кукарекающие не могут пояснить желающим ровном случаем нихуя, только абстрактные посты - там поправь, сям. Аноны охуевают от такой хуйни и ебутся днями и ночами. Так что повторюсь - нечего сказать - кукарекай у себя под шконарем и не лезь сюда, обоссыш пидорашкинский.

А я просил о помощи, щенок?

[Unit]

Description=Shadowsocks-libev with V2RAY-websocket obfuscation

Documentation=man:shadowsocks-libev(8)

After=network.target

[Service]

Type=simple

EnvironmentFile=/etc/init.d/shadowsocks

User=nobody

Group=nogroup

LimitNOFILE=51200

ExecStart=/usr/local/bin/ss-server -c /etc/shadowsocks-libev/v2ray.json

[Install]

WantedBy=multi-user.target

> ебаться с китайской парашей неизвестного происхождения

> вместо того, чтобы за пять минут развернуть божественный wireguard, прошедший аудит

Маньки с двача never changes.

Можно на роутер натянуть

А, точно. Забыл, что богоподобный wireguard не работает на индусском зондированном говне.

647 Кб, 667x670

647 Кб, 667x670>>19833

и даже работает, но сайт в итоге не открывается, пишет Bad Request

Репортнул

>shadowsocks.json

зачем? там ничего нет и сервис вырублен, носки через в2рей работают

>2. v2ray.json

пик1

>3. client windows 10

пик2

на 3 пике конфиг энджинкса

Чет не заметил даже.

141 Кб, 1233x1035

141 Кб, 1233x1035Ага. Чекайте сетки московских мтс, т2 и мегафони, завтра в /d будет пожар очередного быдла ^)

На этой радостной ноте я снова укатываюсь в закат.

я на чистый сервак накатывал, если у тебя там ничего важного нет, можешь попробовать откатить систему до исходного состояния у меня это в контроль панели арубы делается, накатить скрипт китайца, отключить shadowsocks сервис, который он тебе автоматом поставит и накатить в2рей по гайду из шапки, только на этом пункте

>2.5) nano /etc/systemd/system/ss-v2ray.service - вставляем следующее:

вставить мою херню

>>19989

55 Кб, 1273x270

55 Кб, 1273x270перед установкой, тк он не нужен, у в2рей свой сервис

Ты про это? https://teddysun.com/358.html

Если да то как там установить последнюю версию ss? Она сама накатывается?

8 Кб, 943x120

8 Кб, 943x120да, по ссылке инструкция есть, копипасти команды в баш, все само поставится

32 Кб, 669x489

32 Кб, 669x489Какой-то пиздец, анон. Когда устанавливалось писалось 3.2.5. В итоге после установки проверил - протухшая версия. Или я не так проверил?

Я если что делат apt update && apt upgrade и вообще на чистый сервак ставил.

187 Кб, 400x384

187 Кб, 400x384Dat perdoliqqs

35 Кб, 461x500

35 Кб, 461x500Бамп вопросу. Нахуя два конфига, если пользуемся лишь v2ray? Или всё же в данном случае оба конфига задействованы? На выходе то стоит один хуй 80й порт, а не 443. Сука да объясните же!

Тогда я качусь обратно на топовый Дебиан. Там свяжие версии shadowsocks-libev. Ну либо самоу компилировать нужно, но я не ебу как, написали бы итт команды я бы запиздячил, а то с моей удачей я как всегда всё засру.

Проиграл с подливой

>Нахуя два конфига, если пользуемся лишь v2ray?

они и не нужны, если тебе чистый сс не нужен убей сервис от него и все или не убивай он все равно ничего не делает, если ты к нему не подключаешься

>Или всё же в данном случае оба конфига задействованы?

каждый конфиг относится к своему носкосерверу, между собой они не пересекаются

>На выходе то стоит один хуй 80й порт, а не 443

на 80 у тебя сечас висит в2рей с клаудой, на 443 чистый сс, можешь запустить 2 клиента в винде и в одном повесить соединение на 80 порт, в другом на 443, будет у тебя 2 прокси на локалхосте висеть на 2 разных портах, можешь между ними переключатся

Благодарю, мужчина!

16 Кб, 961x362

16 Кб, 961x362В общем посмотрел этого мужичка, повводил в терминал все что написано в less INSTALL и что-то вышло, но я не понял куда оно сохранилось и как его поставить? which git нажал, показывает usr/bin/git но там нихуя нет. Попробовал apt install нажать в папке - нихуя. Хуй знает. Может я не то компилировал? Есть некое подозрение что нужно нижнее компилировать, а я заебенил верхнее. В общем поясните кто в теме.

Какой же пиздец итт происходит, ебанутые называют конфиг носков конфигом v2ray, ебанутые не верят в 443, вы во что тред превратили аутисты?

Там, скорее всего, какой-нибудь керио винроут/контрол в качестве прокси, и с него на микротик трафик идет. Насколько я знаю, мониторить кто чем занимается в керио он может путем чтения логов заголовков веб-страниц. Там пишутся только заголовки страниц, загруженных по http. Если страница загружена по https, в логах она не отображается, в этом случае узнать, кто куда ходит он может по логу соединений, где пишется название домена (или ip адрес сайта, если резолвинг доменов выключен).

Такое любым впном или проксей обходится (только не cgi-прокси, т.е. не анонимайзерами, логи от них видны).

А на твоем компе что угодно может стоять, от rdp на нестандартном порте до скриншотилки какой-нибудь, замаскированной под системный процесс, универсального ответа не может быть...

Двачую вопрос.

Сам подумай даже если ты ограничишь доступ это спалит одмен и заинтересуется. Я своему боссу так и сказал что за нами всеми следят корпорации и буду юзать свободные оси.

simple-obfs стал deprecated, вот аноны и перекатываются на v2ray-plugin.

191 Кб, 1598x1064

191 Кб, 1598x1064Удваиваю вопрос.

С другой стороны я тоже не понимаю например то, зачем нужен сс с обфс и сс с в2рэй, когда есть ожественный ssr который и настраивается быстрее и у который быстрее сс с обфс да ещё и без свитч омеги плагина гоняется браузерами. Также я не пойму зачем тут заворачивают трафик прокси, когда есть божественный Tunsafe со скриптом от китайца, который ставиться в пару кликов и заворачивает автоматически весь трафик. Ещё я не понимаю людей ИТТ, которые свято верят в анонимность на прокси носках и хейтят впн на сервере вместо прокси. Что с ними не так?

Носки нужны будут в одном случае - когда начнут тртлить/обрезать впн и не ovpn который не нужен на смартфонах а wr/tunsafe но такого нет даже в китае.

>свято верят в анонимность на прокси носках

Чиво? Кто тут такое писал?

Тут писали про приватность. Про скрытие данных от третьей стороны, т.е. от провайдера. В т.ч. про скрытие самого факта скрытия данных. Собственно, с носками по вебсокету через клаудфлейр именно для этого и заморачиваются, чтобы факт использования носков не был виден...

24 Кб, 476x427

24 Кб, 476x427А я вообще не понимаю, почему аноны верят на слово?

Вот например, чем v2ray+cf лучше простого ss+obfs? Чем SS лучше SSR? Как выглядит трафик v2ray+cf и как выглядит трафик SS+Obfs, как выглядит трафик SSR? Почему мы свято верим тем кто пишет что то-то и то-то лучше того-то и того-то. Почему нет пруфов того, что заморачиваться с Cloudflare это охуенно ибо там дикая приватность и всё такое? Почему вот не села группа анонов и не проверила на практике что видит провайдет при v2ray+cf, ss+obfs, ssr? Вот на этом можно было бы основываться, от этого плясать. А так все ваши разговоры это лишь кукареки, предположения что так и так лучше чем так и так. Даже блядь китайцы показывают схемы на своих проектах, поясняют что к чему. Вот схема у них популярная такая тема как я понял - V2ray+ws+tls+nginx. Ну так там даже графически пояснено что к чему. Почему у нас так нет? У нас одни вскукареки пустые даже в тредике.

https://www.mortif.top/超简单上手搭建V2ray-ws-tls-nginx教程/

>>20249

>Ты этого не скроешь cfом

А что скроешь? Можешь пояснить для чего тут придумали ходить через CF?

160 Кб, 720x960

160 Кб, 720x960>>20249

Даже если трафик идёт на разные сервера cf а не на твою vps то у него всё равно одинаковая отпечаток, обфусикация. С нормальным пользованием тореентов это терабайт в месяц вот и подумай терабайт одинакового траффика идёт через тебя а то что разные адреса это похуй у nordvpn и прочих сервисов тоже куча серверов, это вообще не показатель.

114 Кб, 702x1080

114 Кб, 702x1080Аргументируй, почему? Если трафик обфусцирован под http и проходит через сервера cf, то он будет выглядеть, как использование рядового сайта за клаудфлейром.

>>20254

>048CDCAF-9A3E-4[...].jpeg

Красотка...

Вот, кстати, а udp трафик при такой настройке можно гонять для торрентов? Разве через клаудфлейр гоняется не только tcp?

28 Кб, 1104x588

28 Кб, 1104x588>>20270

Ты жид что ли? Блядь не думал что встречу в тредике людей которые настолько охуевшие, что пользуются местной аналитикой, местными инструкциями и знаниями и еще и шифруется от того чтобы подсказать анону свои конфиги. Ты на дваче, парень, тут принято делиться инфой, а не настроить и хвастаться какой ты молодец и что никому не скажешь. Тем более ты критикуешь Носки. Критикуя - предлагай. Ты ведь не петушик, который лишь кукарекает, верно?

Ну понятно, тебе авторитет и 99% нужны.

Этот метод не популярен у нас и в англоговорящих странах, потому что на использование впн всем похуй, и это самый популярный для нормальных (as in normies) людей метод. Носки популярны в Китае. Пока у нас, или в в англоговорящих странах провайдеры не начнут пользоваться DPI, и провайдеры не начнут троттлить трафик впн, коммьюнити нужно искать именно там.

А летчиком-испытателем тебе быть необязательно, ты всегда можешь сам поставить ваершарк и проверить, куда идет трафик и в каком виде.

P.S. Я сейчас пишу инструкцию по WG и TS кстати. Как закончу вкину в тредик. Надеюсь Рига-ОП красиво всё сделает.

Я вот поставил свежий Wireshark и нихуя не понял что к чему там. Раньше помню можно было легко смотреть трафик. А сейчас я не смог разобраться и удалил.

Шапку я пробовал менять, долбоеб с win7 на виртуалке возвращает все обратно с строчкой про рига сервер которым уже не пользуется никто.

И строчка с если вам нужены гайды про ваше то сами их делайте уже сделали кучу гайдов и скрипты в 2 строчки и что хочешь и доказано и замеры скорости и пинги все было. Ладно бы они работали но у кучи людей вопросы к носкам что отваливается что то не так.

>Пока у нас, или в в англоговорящих странах провайдеры не начнут пользоваться DPI

Начнётся, смениться карта угроз тогда и поговорим.

А пока это выглядет как тип на велосипеде который доганяет машину и начинает кричать в окно: автомобили скоро будут не нужны, бензин подорожает, двигатели запретят, пересаживайся на лесопед заранее.

>>20278

>предлагай

Так себе байт. Конкретно свой не скажу, wr нравится.

Надо после выбора интерфейса на синюю иконку плавника акулы нажать, после этого начнется захват пакетов.

Нет, это выглядит, как один велосипедист в шлеме и наколенниках догоняет другого, который без шлема и наколенников, и напоминает ему о возможных выбоинах в асфальте на дороге...

Я вообще не понимаю, как кто-то может доверять данные своего браузинга какому-то левому хую, из-за которого регулярно банятся мобильные подсетки, на которых они сидят... Вдруг он бомбанет от того, что анончики итт его хуями кроют, и что-то нелицеприятное о них расскажет итт, например, сольет логи подключений к своей хуйне...

> сольет логи подключений к своей хуйне

Какие логи? В ss-server нет логгирования, долбаёб тупой.

Бля, ну да, логи соединений есть только непосредственно у использующих определенные порты приложений, как я мог забыть... Netstat и ss ведь жиды отняли, прости долбаёба тупого...

>apt show

Ты смотрел версию шэдоусокса, которую ставил из репозиториев. Версия с китайского скрипта при установке не опакечивается и ставится через make install, минуя пакетный менеджер, т.е. через apt show ты ее не увидишь.

16 Кб, 627x470

16 Кб, 627x470А теперь посмотри что выводит твой нестат и убейся нахуй об железнодорожные шпалы, дегенерат ебаный. Пиздец, какие же тупые дауны в этом тредю набигают, просто охуеть. Вам кто вообще ссылку сюда дал? Уёбывайте отсюда, не возвращайтесь никогда.

Но я не ставил из репозитория ss. Я установил ubuntu 18.04, нажал apt upday && full-upgrade и затем воспользовался сразу же китайским скриптом.

Не знаю... Ключ -v, который был в питоноверсии носков, используется для verbose выхлопа программы. Видимо, никак.

Они не все в новостях сообщают, могут внедрить что то новое ты и не узнаешь. Я не хочу параноиться и думать как выглядит отпечаток моего трафика идущего cf, заберут ли домен, ещё что то. Поэтому не байта моего белого траффика для анализа не останется этим пидорам.

Давно писал, вы че ебанутые там сидеть, сервер стоит до 5$ это что такие деньги огромные.

395 Кб, 900x700

395 Кб, 900x700Да ты не реагируй. Я давно сказал - эти дурачки со своими говенными софтезерами и ваергардами просто тролеть пытаются.

Вопрос не в деньгах. 5$ есть, но если бы ты знал, как мне лень снова лезть в эти биткоины, находить надежный миксер, ебаться с псевдонимизацией платежей... Не, да ну нахуй. А тут взял писскод с риги, обмазался хттпс евривея и сидишь себе спокойно.

Я сейчас уточнил...

apt show показывает информацию и не об установленных пакетах. Ты смотрел версию носков, которая на данный момент лежит в репозитории.

Ты тоже на его пасскоде? А сколько нас? Я думал я один вообще, опасно, могут сдетектить

За крипту покупаеться проплаченная дроп карта. С неё сервер за год, второй или третий в цепочке и сидишь себе спокойно а не с зондом в жопе

Если надо конечно, я так не делаю, ниче не скрываю аниме смотрю

Явного приложения никакого нет. Со стороны это выглядит так: он на своем компе или смартфоне открывает приложение, видит рабочий стол нужного компа и все, что там происходит. И самостоятельно может выполнять разные действия, все как в teamviewer.

>>20233

Если спалит, ничего страшного не произойдет. Скажу, что параноик и боюсь слежки госдепа или типа того, на этом все и закончится, исправлять это он не полезет. По большому счету, у него нет времени сидеть и мониторить, кто чем занят, но вероятность, что подключится в самый неподходящий момент есть.

Tusafe UDP версии, скрипт от китайца. Показывает весь трафик как UDP и IP моего VPS. Еще вот такой IP светится, хз что это. Может макска? 239.255.255.250.

SS+V2ray+CF. Как я понял, SS тут не работает, чисто V2ray+CF. Но систему SS не отключал, если что. Трафик показывается вот как на первой и третьй пикче. Палится роутер и его макадрес, а также мак адрес мат платы ПК. Ну и VPSка в самом начале проскакивает.

IP : 109.206.167.205(205.167.serverel.net) Страна по данным GeoIP: NL Netherland (там где у меня сервер, но это не IP VPS и даже не подсетки. Ну и вот этот IP : 104.31.71.104(104.31.71.104) Страна по данным GeoIP: US United States (США) Город: NA. 31.13.72.12 - Ирландия. И вот что еще, почему-то спалился сайт reg.ru. На который я заходил. 31.31.205.64 - если на него зайти то тебя форвардит на webchat.reg.ru. Самое забавное, что я всего 3 сайта протестировал и 1 из них спалился. Двач и другой сайт не спалился, а вот рег.ру - да. И да, трафик не ходит ни на какую клаудфлару судя по всему. Да, на Whoever видно что DNS Нидерландские и 1.1.1.1 но по факту акула ничего такого не показала если конечно 109.206.167.205 на адрес клаудфлары Нидерландов. Так что хз. Буду рад если анон из тредика с v2ray+CF покажет свои данные из акулы.

>там где у меня сервер, но это не IP VPS и даже не подсетки

У тебя сервер за натом, и это внешний адрес.

>104.31.71.104

Это адрес клаудфлейра, через хуиз посмотри:

https://rdpguard.com/free-whois.aspx?ip=104.31.71.104

Ну это что угодно может быть, опять же. Anydesk и VNC популярные, RDP (удаленный рабочий стол) по стандарту на винде есть.

VNC можешь поискать в запущенных службах, если у тебя винда выше и включая семерку.

99 Кб, 1003x543

99 Кб, 1003x543Ещё раз повторяю - ты совершенно не знаешь как устроена сеть, раз говоришь, что что-то куда-то палит мак. Вопрос - куда он егт палит по твоему? Как dhcp устроен? Пизда ты зумер-чмошник. Больше на жирноту отвечать не намерен.

А чтоб udp трафик закономерно никуда не тёк ставь tcp_only. Опять с конфигами где-то проебался, неосилятор

3 Кб, 693x22

3 Кб, 693x22> чтоб udp трафик закономерно никуда не тёк ставь tcp_only

Причем тут upd, чмо ебаное? Смотри на пик. В конфиге и стоит tcp_only.

>Опять с конфигами где-то проебался, неосилятор

Пробался тебе за щеку, кусок пиздливого дырявого говна.

udp очевидно был на скрине в прошлом твоём посте. В общем - приду домой и обоссу тебя

У меня при в2рей через клауду все что настроено ходитьчерез проксю соединяется только с клаудой, даже айпи впски не палится. может ты просто криворучка? покормил

89 Кб, 1183x819

89 Кб, 1183x819А простой ss с obfs нормально работает... Думаю, что и ss+v2ray нормально работает, просто тот анон где-то напортачил во время настройки. Недоуказал прокси в браузере, или хуй его знает.

На пикриле показано, как я открывал двач и хуиз через ss с obfs. Трафик идет по обфусцированному TLS от меня и до моей VPSки, минуя адресы сайтов.

Может.

Вообще, такие приложения для удаленного доступа в запущенном виде всегда оставляют на компьютере открытые порты. Загугли, как на винде смотреть открытые порты. Когда найдешь открытые порты, гугли их, вернее, какие приложения их используют. Они, как правило, стандартизированы. Исходя из этого ищи бекдор от твоего админа и отключай его.

9 Кб, 431x214

9 Кб, 431x214>>20377

>>20380

Правильно, начинай семенить, хули. Обоссали теперь семени. Но ты палишься на

>может ты просто криворучка? покормил

В чем криворукость если все по гайдам от которых ссытся ригакун и говорит что у него всё также и летает и не палится 100% инфа засекречена провайдеру болт на воротник? Если бы я сам настраивал с нуля, то может быть. Так что иди нахуй с подобными догадками. Если Tunsafe не палит сайты, так он их не палит. Если дырявые носки с в2рей палят так они палят.

Может, у тебя два браузера открыто, и на одном из них, на котором прокси не настроены, автообновление какой-то страницы стоит.

У тебя в настройках браузера стоит перенаправление трафика на адрес твоей прокси. Прямого соединения до сайтов в принципе не может быть, прокси так не работают.

1,2 Мб, 1677x1128

1,2 Мб, 1677x1128Linux может, виндовс как ты занесешь ип адреса в блеклист у тебя виндовс начнёт вести себя неправильно, а потом и вовсе упадёт в BSOD или перезагрузится и обнулит правила, начинаешь пинговать ип адресса из блеклиста и они пингуются. Шindows это филиал АНБ и постоянно ржу над долбаёбами, которые рассказывают, про анонамность на своей троянской колеснице дриснятки или сперми про VPN/ Как фильм, тупой, ещё тупее...

>Пути бинарников в

>dpkg -L shadowsocks-libev

>и

>which ss-server

>Совпадают?

Совпадают. Версий никаких там не видно.

2 Кб, 243x166

2 Кб, 243x166Ничего интересного у меня. И порт палевный, с которым обфускация особой пользы не приносит, но мне пока впадлу выделенный сервер с открытым 443 портом покупать, дорого...

systemctl disable ...

178x42

178x42Анон, я ебался в глаза. С ключом -h версия показывается.

Еще в скрипте китайца она через него читается, но я, собственно, в глаза ебался, и не читал его внимательно. Сейчас перечитал и обратил внимание.

>>20400

А не должны, с dpkg -L у тебя должно быть написано, что пакет не установлен, раз ты его не устанавливал.

Я просто с шапки в данный момент установил. Поэтому показывается. Попробую вечерком накатить со скрипта.

Алсо, если планирую пользоваться только v2ray плагином и cf то shadowsocks-libev ставить не нужно?

В питоноверсии можно разделять пароли на разные порты (port_password). https://github.com/shadowsocks/shadowsocks/wiki/Configure-Multiple-Users

В сиверсии эту возможность убрали, и реализовали через ss-manager, который хуй пойми как работает, я не осилил.

>если планирую пользоваться только v2ray плагином и cf то shadowsocks-libev ставить не нужно?

Нужно, конечно.

>Может, у тебя два браузера открыто, и на одном из них, на котором прокси не настроены, автообновление какой-то страницы стоит.

У тебя в настройках браузера стоит перенаправление трафика на адрес твоей прокси. Прямого соединения до сайтов в принципе не может быть, прокси так не работают.

У меня всего 1 браузер на ПК.

Вполне может какое-либо расширение выпаливать адреса сайтов. Почему нет? Тот же казалось бы проверенный Ublock Origin.

836 Кб, 2751x2049

836 Кб, 2751x2049>В чем отличие chacha20-ietf-poly1305 от xchacha20-ietf-poly1305?

xchacha это экстендед версия, которая адресуют проблему повторения nonce

само описание отличий хчачи - https://tools.ietf.org/html/draft-arciszewski-xchacha-00

короче это сложная криптоебола которую никто в этом треде скорее всего полностью не понимает

можешь почитать предпосылки для этого тут:

https://github.com/shadowsocks/shadowsocks-org/pull/29

https://github.com/shadowsocks/shadowsocks-org/issues/30

https://github.com/shadowsocks/shadowsocks-org/issues/40

https://github.com/shadowsocks/shadowsocks-org/issues/42

тл;др

https://github.com/shadowsocks/shadowsocks-org/issues/30#issuecomment-272100346 - отсюда и вниз

>x облегчённая версия, для тех у кого нет аппаратного aes

ты продолжаешь пробивать дно своей тупости, ты в каждом своем комменте обосираешься

3 Кб, 500x200

3 Кб, 500x200http://62.210.83.207/

http://78.46.148.149/

http://239.255.255.250/

http://216.58.215.74/

http://224.0.0.22/

http://185.112.82.50/

В большинстве своем все идёт сюда:

http://104.31.70.104/

Открывается лишь первый сайт и последний. Первый кстати что это такое?

>Не понимаю, нахуя в тредике все так дрочат на чачу.

Потому что чача быстрее там где нет хардварной поддержки aes-ni

>Чачу наверняка легче расшифровать

нет дружище, просто не лезь вообще в крипто, это сложная ебанина которая состоит из дохуя частей

сама по себе криптостойкость у чачи20 достаточная, подробно вот тут можешь почитать https://crypto.stackexchange.com/questions/34455/whats-the-appeal-of-using-chacha20-instead-of-aes

514 Кб, 1117x1684

514 Кб, 1117x1684Звучит безумно но попытаюсь объяснить с скринами. Конфиг: ss+simpleobfs. Носки маскируются под саму впс у которой стоит самописный сертификат. В конфиге ss стоит: failover=ipмоейвпс:443

Сертификат подписал под облако, то есть трафик который я гоняю по ss маскируется под трафик который я напрямую гоняю на облако и не понятно есть ли у меня ss или нету. То есть если поисковому роботу или майору станет интересно что за сервер такой ему при переходе на ip высветиться облако, это для правдоподобного отрицания.

109 Кб, 1524x1277

109 Кб, 1524x1277>Показывай пруфы что ты сидишь на tls, иначе сразу нахуй.

>Охуеть. Чтобы замутить Simple obfs с tls опускацией не нужно нигде выпускать сертификаты и ебаться как ты описал

потому что симпл-обфс не использует реальный сертификат, он симулирует ссл без сертификата, потому с него и перекатились на в2рей, потому что такой трафик даже простым ntop-ng детектится как ссл без сертификата

>Инструкция где, мань?

Тебе кто-то должен инструкции писать по твоему требованию? Иди ка ты нахуй, ты тут три треда выебываешься, а сам без гайда для дебилов с картинками не можешь в2рей в тлс запустить.

> ебаться с китайской парашей неизвестного происхождения

гугл ебется, а тебе зашкварно? ты там воррен баффет чтоле что такой разборчивый?

>и даже работает, но сайт в итоге не открывается, пишет Bad Request

у тебя там нет индекса ты не туда посмотрел

должна быть строка

index index.html;

location / должно быть с реальным сайтом, а для в2рей\симпл-обфс надо делоть "location /punyasosat" например, и в самом клиенте писать location, как вот тут https://github.com/shadowsocks/v2ray-plugin/issues/48#issuecomment-465586577

>Нахуя два конфига, если пользуемся лишь v2ray?

если только в2рей нафуй тебе не нужен второй конфиг

хотя ничто не мешает тебе запускать в2рей и в тлс режиме, и хттп режиме, и в квике одновременно, просто тогда нужен отдельный конфиг под каждый случай (или можно в юните сервиса прописать все эти настройки)

НО ОПЯТЬ ЖЕ, в2рей не умеет в фейловер и у тебя вероятнее всего очен быстро заберут домен

>написали бы итт команды я бы запиздячил

написал вот тут >>19900

учитывай тот момент, что очень скоро протухнет доебан, и жизненный цикл пакетов и релизов в доебане гораздо длиннее чем в бубунте, через полгода выкатят новую версию бубунты со свежими пакетами, а девятый доебан еще 200 лет будет девятым и пакеты будут те же самые.

>НО ОПЯТЬ ЖЕ, в2рей не умеет в фейловер и у тебя вероятнее всего очен быстро заберут домен

А что даёт фейловер и почему именно без него отбирают домены?

Поправил, теперь все работает стабильно, сайт открывается, спасибо. Теперь по идее фрином должен отъебаться от моего домена.

161 Кб, 700x1800

161 Кб, 700x1800>Что за новая тема с v2ray?

это перепилиеный под PT v2ray-core

> Зачем он нужен, если есть СС с обфускацией?

чтобы сильнее нагружать проц, ясно же

на самом деле он умеет в правильную обфускацию ssl и позволяет работать с CF через ssl режим

ну и при просмотре http саетов в2рей-овер-CF не тупит в отличие от simpl-obfs

7,2 Мб, mp4,

7,2 Мб, mp4,1280x720, 1:29

На клиенте у меня идентичный конфиг ригатрапа из шапки для витурея. Конфиги сервака я уже вбрасывал выше. Смотри на скрине.

> на самом деле он умеет в правильную обфускацию ssl и позволяет работать с CF через ssl режим

Ясно, нахуй не нужно. У меня безлимитный Ютуб за 30р, я не могу никуда больше ходить, тем более на всякие CF. Вот когда завезут безлимитный мобильный интернет за 50 рублей, тогда и поговорим о замене simple-obfs.

Я наебал тебя, 60р. Йопта. Мимикрируешь под Ютуб, а трафик не считается. Тем более что Йота троттлит голый СС или ВПН.

Не понял, а ты получается как-то сделал, чтоб йопта не палила тебя? Пили гайд коль так. Quic?

Совсем хлебушек? Покупаешь безлимитный Ютуб за 60р, в симпл-обфс в хост вписываешь YouTube.com и теперь йопта думает что ты смотришь стримы Навального 24/7. Трафик естественно не считается, мы ж купили его за 60р. Так же делаем на любом другом устройстве и раздаем интернет с мобилы хоть своей мамаше на ноут, хоть торренты с рутрекера тянем - не надо никаких тлс-патчей и прочей ереси. С хорошей связью ебашит под 150 мегабит. Зачем платить больше 100р за интернет в 2k19?

А если взять бизлимитный вк за 20р и в хосте написать vk.com, будет безлимит за 20р/месяц? похоже на толстоту если честно

58 Кб, 1024x869

58 Кб, 1024x869Зачем вообще тратить допустим даже те 60 рублей в месяц? Я взломал вайфай соседа и у меня халява.

155 Кб, 480x365

155 Кб, 480x365Да. Но там возможно могут что-то заметить если много трафика будешь гонять. Ютуб для надёжности.

88 Кб, 589x800

88 Кб, 589x800Брутфорсом. Роутером подсоединился к соседу по мосту и заебок. Вот только не знаю зачем я в этом треде сижу? По идее чужой вайфай лучше всех ваших обфускаций лол, а я думаю себе сервак прикупить. Это ведь не нужно?

Для интереса напиши свой пароль на вайфай. Я скажу он лучше или хуже чем у моего соседа.

26 Кб, 540x243

26 Кб, 540x243 36 Кб, 957x472

36 Кб, 957x472>Я взломал вайфай соседа и у меня халява.

Не у всех же такие Петровичи с завода как у тебя соседи.

И в чем я обосрался? Даже сбрутив пароль от вайфай ты не законектишься без разрешений админа. Доступ к роутеру только по проводу.

100 Кб, 540x960

100 Кб, 540x960У нас всему дому ставили штрихкод с наклейки на модеме. Не менял.

ПРИШЛА ЕОТОВА В ГОСТИ

@

ОЙ, СЛАВКА, СКАЖИ ПАРОЛЬ ОТ ВАЙФАЙ

@

ОБОСРАВШИСЬ, ИЩЕШЬ ПРОВОД В СТОЛЕ И ШКАФУ, ТАЩИШЬ НОУТБУК В ПРИХОЖУЮ,

ГДЕ СТОИТ РОУТЕР, ЧТОБЫ ДАТЬ ДОСТУП НОВОМУ УСТРОЙСТВУ

@

ОЙ, КАК У ТЕБЯ ВСЁ ДОЛГО, ВОТ Я ВЧЕРА БЫЛА У ВАНЕЧКИ ЕРОХИНА - У НЕГО 12345678

@

ЛАДНО, СЛАВКА, ИЗВИНИ, МНЕ ПОРА

Лол, так и было, кстати, однажды. Когда провайдер попросил воткнуть провод к пеке напрямую. Хорошо, что это было единожды и году в 2008. Сейчас нормальную разводку сделал с rg45 розетками

106 Кб, 754x700

106 Кб, 754x700Пруфы

>Погонял ProtonVPN (OpenVPN) через двачеригу с разными конфигами

И сразу обосрался, потому что проблема не в сс, а в протоне

>проксиговно ИТТ

Ну и на чем сидят анонимогоспода в 2к19? Только с пруфами, что это решение лучше всяких там китайских потников через клауду.

>ну пиздец, двадцать человек пользуются ни фидбеков нихуя

Если бы ты был не долбоебом, а человеком, то почитал бы вики и ишшьюс на гитхабе в2рей\в2рей-плагин и понял что типичный сценарий использования их как раз через cdn

Vpn, virtualbox, vpn, дедик, tor

>v2ray-cf палит трафик лишь в случае с расширениями

>Когда оставил одну омегу - нихуя не идет.

Ну и данун, ради носков я по твойму должен выключить umatrix, noscript и ещё кучу всего. С кем я сижу на одной борде.

90 Кб, 650x692

90 Кб, 650x692Сейчас будут потихоньку тестировать. Пока оставил свитчи прокси омежку и ublock. Посмотрю как вести себя будет с ним. Потом пройдусь по другим расширениям, включу их и проверю. Цель выявить то расширение, которое сливает ip и я надеюсь его найду.

Ты посмотри, у меня ublock origin, umatrix и т.д. Какая рознь? Будет течь разве что если у тебя расширение udp трафик генерирует.

Кидай как найдёшь

>Шапку пора изменить.

нет

>Добавить туда инструкции по установке Wireguard, Tunsafe.

для начала напиши эти инструкции, потом напиши чем эта хуйня лучше для обхода анальных блокировок, потом пойди нахуй и создай отдельный тред для ваергарда, кто те мешает.

> в которой почему-то хуй накатывает дырявые носки 2017 года

голова у тебя дырявая, авторы рекомендуют пользоваться пакетами из официальных реп, мы ими и пользуемся, версия сс 3.1.3 вышла в 2018, так что ты очевидный пиздабол, домохозяйке при покупке впс гораздо проще набрать апт инстал сс симпл-обфс чем ебаться с конпеляниями, мы это уже проходили с симпл-обфс для 16 бубнты

>Все нужно подстроить под новые версии SS

все работает одинаково

> у них пофикшены куча багов и добавлено новое шифрование

пиздабол, буквально, ты пиздабол, нет никакого нового шифрования, после хчача20 ничего не добавляли, и шифрование добавляется не в версию СС, а пакеты либсодиума, так что уебывай, бесполезный кусок говна.

>Нужна иструкция по компиляции тех же носков, скрипты

ну так сделай хоть что-то и напиши

>Инструкция по SSR не помешает уж тем более

см выше

> Инструкция по японскому SoftEther, который дает за щеку всем VPN мира по скорости, шифрованности и охуенности ибо имеет свое топовое шифрование.

ты за один пост успел напиздеть три раза, потому что софтэзер по скорости сосет даже у опенвпн, но ты очевидно даже не пробовал его

>Шапку пора изменить.

нет

>Добавить туда инструкции по установке Wireguard, Tunsafe.

для начала напиши эти инструкции, потом напиши чем эта хуйня лучше для обхода анальных блокировок, потом пойди нахуй и создай отдельный тред для ваергарда, кто те мешает.

> в которой почему-то хуй накатывает дырявые носки 2017 года

голова у тебя дырявая, авторы рекомендуют пользоваться пакетами из официальных реп, мы ими и пользуемся, версия сс 3.1.3 вышла в 2018, так что ты очевидный пиздабол, домохозяйке при покупке впс гораздо проще набрать апт инстал сс симпл-обфс чем ебаться с конпеляниями, мы это уже проходили с симпл-обфс для 16 бубнты

>Все нужно подстроить под новые версии SS

все работает одинаково

> у них пофикшены куча багов и добавлено новое шифрование

пиздабол, буквально, ты пиздабол, нет никакого нового шифрования, после хчача20 ничего не добавляли, и шифрование добавляется не в версию СС, а пакеты либсодиума, так что уебывай, бесполезный кусок говна.

>Нужна иструкция по компиляции тех же носков, скрипты

ну так сделай хоть что-то и напиши

>Инструкция по SSR не помешает уж тем более

см выше

> Инструкция по японскому SoftEther, который дает за щеку всем VPN мира по скорости, шифрованности и охуенности ибо имеет свое топовое шифрование.

ты за один пост успел напиздеть три раза, потому что софтэзер по скорости сосет даже у опенвпн, но ты очевидно даже не пробовал его

>2520660

>софтэзер по скорости сосет даже у опенвпн

Пруфы или кукаретик? Ах да на твоем языке это домохозяйка. Продолжай сидеть на протухших носках начала 2018 года и кукарекать на господ с топовым VPN софтом на серваке.

34 Кб, 768x403

34 Кб, 768x403Рига пишет с 7ки и Сафари мобилы и постоянно нам напоминает что риги нет в тредике, чем собственно и палится. Наблюдаю за его цирком ИТТ последний месяц и проигрываю.

>и замеры скорости и пинги все было

замеры скорости чего, деградант, сср который дает ту же скорость что и сс, с разницей в 1 мбит? ты конечно еблан, я понимаю, но это какой-то новый уровень тупости

Ригадурачок заебал уже всех своим семетсвом и быдлотой. Я бы его обоссал ирл.

SS не может в UDP. Обтекай.

>Вам кто вообще ссылку сюда дал?

Какой-то полудурок на 4пда вроде запостил. Хотя по уровню тупости их постов я бы подумал что на пикабу.

Рыга, тише.

Что развеялось, где конкретно? При работе через клаудфлер показывается что трафик идет в сторону клаудфлер только.

>А вот и двач спалился. Вывод - ss+v2ray+cf - Deprecated ибо палит сайты на которых мы сидим

Нихуя не палит, ты долбоеб

118 Кб, 1000x563

118 Кб, 1000x563>домохозяйке при покупке впс гораздо проще набрать апт инстал сс симпл-обфс чем ебаться с конпеляниями

Ну не все же в тредике домохозяки с куриным помётом вместо мозгов как у тебя, долбоёб.

>авторы рекомендуют пользоваться пакетами из официальных реп

Пруфы от авторов? SS на гитхабе тоже не скриты от китайцев, а вполне себе оф поделие, манька обоссаная.

Теперь понятно, откуда говнофорс ssr и адгуард пошел.

Хаха долбоеб мамин, скажи это Дебиану 9, что они рекомендовано использовать 3.1.3 а не 3.2.5, а то там пацаны не знают и обновили пакеты. Просто ору какие же долбоебы в тред залетают. Иди пивка наверни, подпивасный скам с 4pda. Обоссал тебе ебало тонкой струей.

Ригашиз просто оправдывает дырявые носки тем, что он не в состоянии поставить себе последнюю версию. Хули с лоха взять? Пускай сидит на дырявом очке своем.

понятные можно убить юматриком

9 Кб, 1054x123

9 Кб, 1054x123Конечно, этот дебил не перегрузил браузер, и не отключил пикрил в браузере, лол.

Теперь понимаешь какие уебки срут в треде?

На его же скрине сам ваершарк пишет что это продолжение прошлого пакета, лол

61 Кб, 782x730

61 Кб, 782x730 312 Кб, 620x583

312 Кб, 620x583>udp очевидно был на скрине в прошлом твоём посте.

А что не так c udp? Или вы тут носки без торрентов используете, долбоящеры?

В треде поселились два шизика, один поехавший криптошизик-долбоеб, прикидывающийся дохуя экспертом но при этом не понимающий вообще нихуя, второй меньше крипто но столько же шизики, тоже нихуя не понимающий и тоже постящий хуйню.

>shadowsocks-libev от shadowsocks написанного на питоне?

libev на С, питон на питоне, питоновский давно никто не поддерживает и не обновляет

Клаудфлара с udp не работает. Чтоб было tcp и udp нужно по прямой пускать. Иначе udp протекает. Фиксится tcp_only

>Notice

>Tested on CentOS 7, Ubuntu 18.04/16.04 and Debian 9.

>Full of bugs.

>Under construction.

Спасибо, мань, но нет.

Вполне. Ему ведь на столько не похуй писать тут круглыми сутками.

Ебаный. сука. дегенрат.

Браузер свой ебаный проверь, на возможность продолжать обмен данных после закрытия, а потом сука посмотри на свой скрин еще раз, и увидь там блядь строчку "CONTINUATION DATA" МУДЛАН СУКА ЕБАНЫЙ

Почему вот тупой сука ты, а аштрисет от твоей тупости меня нахуй

60 Кб, 1372x467

60 Кб, 1372x467Как решить задачу обхода блокировок по IPv6 с совокупностью следующих условий:

- имеется зоопарк компьютеров (примерно 12 шт.), которые имеют только IPv4-адреса.

- выход в интернет через Mikrotik, который пускает весь трафик по IPv4, но также провайдер дает IPv6 адрес.

- имеется удалённый VPS за границей на котором есть поддержка IPv6.

- OpenVPN или SSPT на Mikrotik’e через IPv6 не работает, только IPv4 (их предлагать смысла не имеет).

Подводя вышесказанное, перефразирую: как проще всего отправить весь трафик по IPv6 протоколу c Mikrotik'a на VPS и дальше в интернет как по IPv6 так и по IPv4?

>Анон, я ебался в глаза. С ключом -h версия показывается.

Собственно проверить скомпилированную или установленную со скрипта китайца версию можно путем команды

ss-server -h

?

Нативный v2ray работает с UDP вроде

https://www.v2ray.com/ru/configuration/transport/quic.html

Если так, что тогда юзают местные для выкачки торрентов? Tunsafe? Wireguard? OpenVPN? Или переключают конфиг на simple obfs?

Нахуй клаудфлару юзать? TCP медленнее UDP

78 Кб, 800x800

78 Кб, 800x8002е. Поясните как можно расшифровать чистый трафик в WireShark? И можно ли расшифровать носочный трафик через WS?

Спасибо.

21 Кб, 428x424

21 Кб, 428x424Попробовал только что v2ray пущенный через клавдию на socks65 завести - нихуя. писал 127.0.0.1 и порт свой 1080, логин и пароль пустые, как советовал анон. Не работает. Через что сейчас оптимально завернуть?

Куда эту хуйню совать и что прямо в таком виде? Нихуя не понял. v2ray стоит у меня, хочу чтобы мой сайт на .tk работал, а то сейчас bad request пишет.

server {

server_name domain;

listen 443 ssl http2;

listen [::]:443 ssl http2;

ssl_certificate ;

ssl_certificate_key ;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_session_cache shared:SSL:1m;

ssl_session_timeout 10m;

ssl_ciphers HIGH:!aNULL:!MD5;

ssl_prefer_server_ciphers on;

#For V2ray

location /ray {

proxy_redirect off

proxy_pass http://127.0.0.1:10000;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

proxy_set_header Host $http_host;

}

#For ss

location /fuckGFW {

proxy_redirect off;

proxy_pass http://127.0.0.1:10001;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

proxy_set_header Host $http_host;

}

}

ss

{

"server":"127.0.0.1",

"server_port":10001,

"password":"*",

"nameserver": "8.8.8.8",

"timeout":60,

"method":"aes-256-gcm",

"plugin":"/usr/bin/v2ray-plugin",

"plugin_opts":"server",

"mode": "tcp_only",

"reuse_port":true,

"no_delay":true

}

Куда эту хуйню совать и что прямо в таком виде? Нихуя не понял. v2ray стоит у меня, хочу чтобы мой сайт на .tk работал, а то сейчас bad request пишет.

server {

server_name domain;

listen 443 ssl http2;

listen [::]:443 ssl http2;

ssl_certificate ;

ssl_certificate_key ;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_session_cache shared:SSL:1m;

ssl_session_timeout 10m;

ssl_ciphers HIGH:!aNULL:!MD5;