Это копия, сохраненная 8 марта 2018 года.

Скачать тред: только с превью, с превью и прикрепленными файлами.

Второй вариант может долго скачиваться. Файлы будут только в живых или недавно утонувших тредах. Подробнее

Если вам полезен архив М.Двача, пожертвуйте на оплату сервера.

Вы пишите на ассемблере или собираетесь начать на нём писать? Программируете микроконтролёры, пишете драйвера для ОС, а то и саму ОС? Вам сюда.

Вы изучаете алгоритмы работы закрытого софта, пишите патчи бинарников? Вам тоже сюда.

Попрошайки с "решите лабу по асме за меня" идут в общий тред, а лучше нахуй.

Шапка треда в процессе пополнения, пока так.

Книги по RE:

https://beginners.re/ - "Reverse Engineering для начинающих"- бесплатная современная книга на русском языке. К прочтению вкатывающимся и прочим ньюфагам обязательна!

https://www.goodreads.com/shelf/show/reverse-engineering - список книг

Сайты по RE:

http://wiki.yobi.be/wiki/Reverse-Engineering

https://www.reddit.com/r/ReverseEngineering/comments/hg0fx/a_modest_proposal_absolutely_no_babies_involved/

http://www.program-transformation.org/Transform/ReengineeringWiki

http://blog.livedoor.jp/blackwingcat/

https://yurichev.com/blog/

http://wiki.xentax.com/index.php/DGTEFF

Все книги и статьи Криса Касперски (R.I.P.)

https://yadi.sk/d/CxzdM1wyea4WP

Книги по ассемблеру:

"Архитектура компьютера" Э. Таненбаум

С.В. Зубков: Assembler. Язык неограниченных возможностей.

Сайты по ассемблеру:

Замена почившему wasm.ru- https://wasm.in/

https://www.unknowncheats.me/wiki/Assembly

http://asmworld.ru/

https://software.intel.com/en-us/articles/intel-sdm

http://www.nasm.us/doc/

https://sourceware.org/binutils/docs/as/index.html#Top

https://msdn.microsoft.com/en-us/library/afzk3475.aspx

Для ковыряющих винду и софт под неё, сайты с описанием структур со смещениями и разными версиями оных:

http://geoffchappell.com/

http://msdn.moonsols.com/

http://terminus.rewolf.pl/terminus/

Предыдущие

№1 https://arhivach.org/thread/223223/

№2 https://arhivach.org/thread/255168/

Я пробовал r2. Не рекомендую третий тред подряд, даже рядом с IDA не стоял, если тебе что-то серьезное нужно. А несерьезное можно хоть через objdump -D реверсить. Единственная причина использовать - кококо ида нешвабодная, дорогая, а ильфак пидар.

Алсо, что касается ольги, то ее клон вполне юзабелен, жив и здравствует, называется x64dbg.

>Алсо, что касается ольги, то ее клон вполне юзабелен, жив и здравствует, называется x64dbg.

И как годно? Блин, надо бы грузануть, вспомнить старые-добрые времена, хех :)

>Кстати, ОП ты пробовал реверсить с помощью radare2?

Даже не понял, как начать. Какая-то хуета для хипстеров.

>Единственная причина использовать - кококо ида нешвабодная, дорогая, а ильфак пидар.

Но ведь это весомая причина, всё-таки.

Ковыряю сейчас r2+webui, в первом приближении сносно. Сравнивать с IDA пока нелепо, но с objdump ещё нелепей.

Откуда вообще в этом итт треде взялось слово веб? У меня, например, бинарники по 10-20 метров, после анализа базы иды весят по полгига. Ида просто рисует нужные места листинга при переходе, а браузер как? Полностью грузит? Ну удачи ему, лол. Динамически подгружает при скролле? А если я долго скроллю?

Не пробовал вебморду, от консольного интерфейса впечатления в основном негативные, от функциональности тоже, новый нативный гуй тоже руки не дошли еще посмотреть.

Хорошего в веб-клиенте (или лучше в нативной ренедерилке, которая не будет продираться сквозь десятки слоев абстракций и песочниц, и не будет заставлять html/css делать не свойственные ему вещи) - только возможность запустить сложный анализ где-нибудь на соседней машине, пока на своей машине я лампово пишу скрипты и собираю сигнатурки для либ. Ну и совместная работа, куда же без нее, хотя с ней все очень сложно, нужен вменяемый undo, с которым все еще более сложно.

Не могу защищать radare2, так как с ним не работал, но не могу не заметить, что ты поехавший, если думаешь, что веб-интерфейс принципиально не может иметь возможности подгружать только нужные области данных. Говоря проще, хуйню несешь какую-то. Если ты имел в виду конкретную реализацию веб-интерфейса, а не веб-интерфейсы вообще, то ты просто очень плохо выразил мысль.

Перефразирую: количество анальной боли при реализации нативного интерфейса не идет ни в какое сравнение с той болью, которую придется испытать, чтобы сделать что-то хотя бы отдаленно юзабельное в браузере. Да, я имею в виду веб-интерфейсы вообще, и мне очень жаль, что индустрия до этого докатилась.

Ты какой-то из 90ых.

Анальную боль несут с++/жаба, а не нода. А экономить на байткоде в 2к17 может хотеть либо ембеддщик с 8-битной атмегой, либо старый пердун с устаревшими рефлексамм.

Загугли скрины уже, если самому некогда ковырять.

177 Кб, 1024x739

177 Кб, 1024x739Как ты быстро.

У меня нет WoT и скачать для того, чтобы посмотреть, нет возможности. Изменить количество боёв - не проблема. А где создаётся второй запрос, не знаю. Мне нужно узнать, где функция шифрования, та, которая использует '/start?data='. В IDA нет ссылки на неё. Возможно, она с помощью VMProtect защищена, а может и косвенно вызывается, поэтому и ссылки нет.

OllyDbg 2.01 с плагином ScyllaHide (а может и без него, не проверял) нормально запускает программу. Запусти в отладчике, дождись, пока программа проверит валидность ключа, а потом поставь точку останова (Ctrl+G, название функции, когда перейдёт, жми F2) на WS2_32.send. Хотя разработчик для проверки ключа использует функцию WININET.HttpSendRequestA, то можно и на эту функцию поставить точку остановки.

И не забудь выключить ASLR, в данном случае это только мешать будет. Скопируешь в блокнот, сохранишь как *.reg файл. Или в реест залезь. Потом перезагрузись.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management]

"MoveImages"=dword:00000000

493 Кб, 1920x1080

493 Кб, 1920x1080Бро, при запущенном боте этот БП срабатывает постоянно, даже когда тот ничего не делает.

>при запущенном боте

Если запустить программу, она дважды соединяется с сервером: проверка обновлений и проверка ключа. Затем ничего не передаётся. По крайней мере, у меня именно так. Вот после запуска и проверки нужно поставить брекпойнт.

Как вижу, передаётся 4 байта. Посмотри в Wireshark, что он там передаёт. Пингует сервер, что ли?

Увидел, передаётся 00000001. Поставь условный брекпойнт, Shitf+F2, [esp+0c] > 64

116 Кб, 712x538

116 Кб, 712x538Нет, теперь всё правильно. Размер буфера 0xC1, что больше 0x64. А что хотя бы передаёт? Текст или бинарные данные? Щёлкни на третьем, от вершины стека, параметре правой кнопкой мыши и нажми "Follow in Dump". Если там текст "GET /start?....", то нужно будет трассировать до функции шифрования. Сначала можно Ctrl+F9, таким образом отладчик остановится на первом ret, что как раз будет выходом из функции send. А дальше F7 или F8 и смотри, что там идёт. Нужно найти, где в стек кладётся адрес (07CB15C8 в данном случае). И найти, откуда он берётся. Где-то поблизости, если повезёт, будет функция шифрования.

Кстати, по адресам 00444B67 и 00444B90 что-то ксорится. Поставь брекпойнты там и посмотри, что там было изначально.

478 Кб, 1920x1058

478 Кб, 1920x1058>Посмотри в Wireshark, что он там передаёт.

Абсолютная тишина.

>Follow in Dump

Пикрелейтед

Эта апишка не может для чего-то еще использоваться, кроме передачи по сети? Общение между потоками, например, я хз.

Вообще я ловил два типа запроса, проверка ключа и этот start?data. Первый отправляется при запуске бота и старте боя, второй только при старте боя. А БП про который ты говорил срабатывает постоянно, я даже кнопку "в бой" не успеваю прожать.

>Абсолютная тишина

Подозрительно.

>для чего-то еще использоваться, кроме передачи по сети

Если в сеть не идёт, значит локально используется.

Попробуй брекпойнт на WININET.HttpSendRequestA. Или измени условие на

[[esp+8]] == "GET"

494 Кб, 1920x1080

494 Кб, 1920x1080>WININET.HttpSendRequestA

Попался этот самый запрос с data.

Не мог бы ты пояснить, куда копать дальше? По Ctrl-F9 меня кидает рядом, на 7129193D.

В общем, какой-то локальный мемчик про какую-то скучную лабу. Решай крякми, реверси реальный софт, реверси свои собственные сэмплы, забей на эту хуйню.

> локальный мемчик

http://uu-kk.blogspot.ru/2014/06/of-binary-bombs-part-6.html

http://csapp.cs.cmu.edu/2e/bomblab.pdf

https://www.reddit.com/r/compsci/comments/5wzbfb/defusing_a_binary_bomb_phase_1/

https://github.com/petroav/CMU-assembly-challenge

>крякми

Ок, спасибо за наводку.

По сути, то же самое.

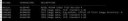

5 Кб, 832x80

5 Кб, 832x80Можно и так. А можно и здесь, как-то по теме треда всё же.

>>015677

Предыдущий скрин, нашёл алгоритм шифрования, немного перепечатал с экрана, расшифровал и похоже, что передаются какие-то настройки. Почему так - не знаю. Скачал базовый набор для WoT на 2.5 Гб. И у меня отказывается загружаться CyberTank, если уже запущен клиент, а если сначала его, то не показываются танки. Как сделать, чтобы были доступны?

>куда копать дальше

Тебе надо найти, где данные шифруются. Если пролистнёшь по стеку (правое нижнее окно) вниз, то есть вероятность увидеть не шифрованные данные. Сейчас там видна шифрованная строка. Если не шифрованные данные есть, то жмёшь Ctrl+F9, оказываешься в конце функции, жмёшь F7/F8, оказываешься в предыдущей функции. Жми поочерёдно, посматривая в стек до тех пор, пока не дойдёшь до функции, которая шифрует строку. Ещё можешь сделать дамп программы (плагин OllyDumpEx, например), загрузи его в IDA, так гораздо удобнее будет.

Завтра попробую сделать сам, если не осилишь, ты только напиши, как эти танки в ангар добавить, когда они и так там уже стоят.

>нашёл алгоритм шифрования, немного перепечатал с экрана, расшифровал

Можешь скинуть описание?

>похоже, что передаются какие-то настройки

Мое предположение, в начале каждого боя, в параметре data бот отсылает хозяину ключ, плюс карту, возможно сетапы, а в ответ получает алгоритм действий и заодно декрементится счетчик доступных боев на серваке.

>отказывается загружаться CyberTank

Не могу сказать, не сталкивался с такой траблой. Единственный момент, чтоб дойти до момента передачи шифрованных данных, нужен валидный ключ. Если хочешь, могу расшарить каким-нибудь тимвьювером свою виртуалку с игрой, ботом и olly.

>Завтра попробую сделать сам

Если будет проще, напиши в скупе j0hnny_mn3monic[at]outlook.com, предоставлю готовое рабочее окружение.

Шифрование крутится в виртуальной машине VMProtect, что ожидаемо.

>Можешь скинуть описание?

for (i = 0; i < data_size; decrypt[ i ] = encrypt[ i ] ^ ((i + 0xD5) % 0xFF), i++);

>Мое предположение

Маловато места для алгоритма. Уже выключил всё, а скопировать не догадался. Там передаётся ключ, какая-то шифрованная строка длиной символов 20, некоторые параметры или что-то подобное.

>чтоб дойти до момента передачи шифрованных данных, нужен валидный ключ

Нет, не нужен. Ключ периодически проверяется во время работы, но ответ легко подделать. Он не шифрован, в Wireshark ты должен был его увидеть. А шифрованные данные передаются уже после начала боя, когда секундомер ожидания начала боя дойдёт до 0.

Как уже писал ранее, самый простой вариант в данном случае - просто отправить ранее перехваченные данные обратно программе. Простейший прокси-сервер, который не пустит трафик программы дальше твоего компьютера. Программа использует системные настройки, поэтому перенаправить трафик очень просто, "Свойства обозревателя/Подключения/Настройка сети" в "Панели управления". Перехватываешь один раз сессию и всегда её используешь. Один и тот же ключ должен, наверное, давать один и тот же результат, если там, конечно же, не добавляется что-то типа времени. Только не забудь добавить проброс трафика, который не относится к программе, дальше, а иначе тот же Хром перестанет работать, т.к. он использует системные настройки.

>Не могу сказать, не сталкивался с такой траблой

Странное поведение, нужно сначала запускать программу в отладчике, а только потом игру, тогда всё работает.

>for (i = 0; i < data_size; decrypt[ i ] = encrypt[ i ] ^ ((i + 0xD5) % 0xFF), i++);

Блин, я у мамы тупенький. Это обратимо, помимо перебора?

>А шифрованные данные передаются уже после начала боя

Сори, не совсем корректно написал, имел ввиду именно этот запрос. C подделкой счетчика боев в запросе checkKey проблем нет.

>Мимопроиграл.

Ну и что ты будешь ксорить, если на руках результат операции и два неизвестных?

Где ты там два неизвестных нашел? Там однобайтовый ксор, просто тот байт просто не с нуля стартует и инкрементируется. Это не шифрование даже, а просто обфускация.

X ^ ((Х + 0xD5) % 0xFF) = 0x6A

Скажи мне пожалуйста, чему равно Х, я наверное действительно что-то не догоняю.

>Это обратимо, помимо перебора

Да для ксора, функция шифрования и расшифровки одна и та же. Ты C(++) или C# знаешь? Имена всем переменным осознанные дал же, в чём именно сложность?

>имел ввиду именно этот запрос

Именно этот запрос и имел в виду. Не нужен валидный ключ, чтобы добраться до функции шифрования. Бот сам начинает нажимать кнопки, вступает в бой, а затем отправляет шифрованные данные.

Забыл написать, функция перед шифрованием находится по адресу 0043EA10, можешь посмотреть, что именно передаётся.

А ещё мне мысль в голову пришла, что та странная строка - это может быть hardware ID, как защита от того, что тебе советую. Для одного и того же компьютера может и пройдёт.

>>016238

У тебя ошибка, нет двух X.

Первый X - текущий символ для шифровки/расшифровки.

Второй X - это счётчик, он равен текущей позиции символа, от 0 до n - 1, где n - длина строки.

Это обычный юникод, UTF-16LE.

Латиница - как и положено ей быть, кириллицу можешь посмотреть здесь https://ru.wikipedia.org/wiki/Кириллица_(блок_Юникода)

161 Кб, 1920x1080

161 Кб, 1920x1080>У тебя ошибка, нет двух X.

Сори, спасибо.

Правда лыжи все равно не едут. В твоих руках это ienpfmofkilamheebffnkiicpnacebnibeamjjbipaodeglnfpbbkdnhinbjnmkfaneghfmickenhfhchddohbjnjbngcjahbbgnkfmdegibppnj превращается во что-то удобочитаемое?

Сори, что дергаю по ерунде, просто скила не хватает, а интерес разгорелся, лол.

Спасибо тебе большое, действительно помог

У меня тоже не едут, кстати. Может, вместо 0xd5 что-то динамическое? Алсо, зачем ты творишь эту херь с binascii, когда в питоне есть нормальные шестнадцатеричные константы?

мимоанон

Тут есть те, кто шарят в криптовке файлов, крипторах, алгоритмах шифрования и вот этом всем?

Сложно ли мимо дурачку запердолить полиморфный криптор, и шоб антивирусы не палили без знаний ассемблера? Есть знания пифона и джаваскрипта.

"Полиморфный" как бы подразумевает, что ты будешь менять инструкции в стабе. Чтобы что-то менять, надо знать, что оно из себя представляет. Выучи асм, это самый простой язык.

>лыжи все равно не едут

Это не для этого, а вот для этого >>015627.

То, что ты привёл, как раз и есть то, что тебе, в итоге, нужно. Так что увы, с этим пока ничего не получится.

Кстати, когда у тебя срабатывает брекпойнт на HttpSendRequestA, окно с игрой перестаёт реагировать на любые действия? Как будто бы зависло приложение? И почему команда, в которую кидает, всё время проигрывает? Они что, без одного танка не могут победить? Один раз была победа и раз 5 поражение.

>когда у тебя срабатывает брекпойнт на HttpSendRequestA, окно с игрой перестаёт реагировать на любые действия

Да

>почему команда, в которую кидает, всё время проигрывает

Это норма, они бы и с тобой лузнули. Имхо, это фишка разработчика по разводу на донат.

>А как ты код из-под VMProtect вытащил

Никак не вытаскивал, функция была не защищена, а с программы был снят дамп, поэтому с ним можно работать в IDA.

Ну с дампом-то понятно. Я думал, тут внезапно образовались спецы, которые саму вм раскручивают за полчаса.

Что угодно. То же, что и на других языках.

> есть ли прикол писать на ассемблере

В основном для обучения и ради интереса. Ну и для embedded небольшие кусочки приходится писать именно на ассемблере.

>А че на этих ваших ассемблерах писать можно?

Что угодно от Hello World до операционной системы.

>Короче, есть ли прикол писать на ассемблере?

Есть.

Компиляторы (трансляторы) транслируют код во что-то. Это может быть машинный код (он же двоичный), может быть ассемблер текстом, может быть сишечка текстом (так делал C++ в давние-давние времена, и для последующей обработки уже требовался компилятор сишечки), может быть байткод какой-нибудь вм, может быть какое-то промежуточное представление (погугли link-time code generation - в таком случае машинный код генерит линкер, это позволяет делать некоторые глобальные оптимизации). Вариантов дохуя. Общее в них только то, что код на чем-то человекочитаемом преобразуется во что-то другое (часто более низкоуровневое, но не обязательно).

Я не уточнил, что имел ввиду компиляторы в нативный код. Но я не могу понять, как можно компилировать в двоичный код, для чего. Если процессор понимает только команды ассемблера, как двоичный код будет исполняться? Тогда другой вопрос возникает, если компилятор транслирует в ассемблер, то тогда требуется повторная компиляция в исполняемые файлы компилятором ассемблера.

Команды ассемблера - это текст. Компилятор ассемблера превращает текст в двоичный код, в байтики. В байтиках закодированы инструкции, ну т.е., вот такие-то биты говорят, какая инструкция, что она делает, вот тут у нас immediate, вот тут биты указывают, в какой регистр положить результат. Процессор читает байтики, разбирает вот эту закодированную информацию и делает, что указано.

> Тогда другой вопрос возникает, если компилятор транслирует в ассемблер, то тогда требуется повторная компиляция в исполняемые файлы компилятором ассемблера.

Именно так и делается в классическом тулчейне. Просто то, что ты считаешь компилятором, называется compiler driver. Для сишечки он: примет аргументы, вызовет препроцессор, для результата препроцессирования вызовет компилятор (транслятор), для результатов компиляции вызовет ассемблер, для полученных объектных файлов вызовет линкер, и ты получишь свой исполняемый бинарник. Компилятор может содержать все эти утилиты внутри себя, может объединять некоторые этапы (например, может напрямую генерить машинный код, и никакого ассемблера текстом), поэтому ты можешь получить исполняемый файл без промежуточных результатов - зависит от компилятора.

Спасибо за подробное разъяснение. Команды ассемблера и инструкции процессора это не одно и то же? Если нет, то можно ли обращаться напрямую к процессору без ассемблера?

Можно, но нахуя? Я теоретик-петухан, но для процессорных инструкций используют программаторы вроде. Поправьте, если обосрался.

> Команды ассемблера и инструкции процессора это не одно и то же?

Все сложно. Одну команду ассемблера ассемблер может превращать в разные инструкции (например, для тебя mov - это просто mov, а для процессора есть разные - mov reg, reg; mov reg, imm; mov reg, [reg] - опкоды отличаются), могут быть оптимизации на уровне ассемблера (масм заменял lea на mov, или наоборот - не помню уже), могут быть псевдоинструкции (например, в ARM некоторые команды не существуют на самом деле и разворачиваются в несколько реальных инструкций). Но в общем и целом соответствие почти полное. Т.е., ассемблерные "команды" - это просто человеко-читаемые имена для реальных кодов инструкций процессора.

> можно ли обращаться напрямую к процессору без ассемблера

Качаешь мануал по процессору, ищешь формат инструкций, ищешь таблицу опкодов, втыкаешь нужные числа в нужные места, пишешь байтики в память и выполняешь. В этом даже есть некоторый смысл, если ты хочешь написать свой JIT с нуля и не хочешь таскать за собой внешний кодогенератор или ассемблер.

И вообще набери в гугле "васм заклинание кода". Где-нибудь обязательно перевыложено.

Так если у процессора и ассемблера разные инструкции, то зачем лишняя прослойка? Пока не догоняю разницу между инструкциями процессора и командами ассемблера, если разница вообще есть.

Понятно что проще. Но для меня непонятно все ли возможности дает ассемблер, какие дает процессор. И какова разница в их эффективности. Опять же в ассемблерах встречаются функции, в процессоре как я понимаю их нет, вот хочу понять во что они транслируются.

https://software.intel.com/sites/default/files/managed/a4/60/325383-sdm-vol-2abcd.pdf

>то зачем лишняя прослойка?

Затем, что она адреса автоматически проставляет. Если ты пишешь в машинном коде, ты должен высчитывать размер каждой инструкции, чтобы поставить джамп в нужное место, знать адреса каждой константы. Причем если ты добавляешь код в середину функции, то все адреса, соответственно, изменяются, и тебе приходится все заново все пересчитывать. Основная функция ассемблера - именно линковка и проставление адресов, а не текстовое представление кода. Цифры не так уж сложно читать при должной практике.

Раз для разнообразных, то не подходит.

Заебись технология. Только современному былокодеру ни к чему.

> В PE файле релоки могут быть где либо кроме кодовых секций?

Конечно. Пример (глобальные переменные):

int foo = 1;

int *bar = &foo;

> или там могут попасться и секции данных

Ну попадутся секции данных, но если ты все равно флаги защиты восстановишь, в чем проблема-то?

Господа, пишу криптор. Для запуска программы в памяти мне нужен PE-загрузчик. Стоит ли писать его с использованием некоторых объектов C++ STL? Отказываться от STL все равно что выйти из зоны комфорта. Может ли использование STL помешать морфингу кода и затруднить чистку стаба?

Дак вот в том и дело, что если при каждой итерации для страницы это делать, то дохуя вызовов VirtualProtect получается. Я думал, может можно в 2 вызова это сделать, а не 2N

Почему C++ такой уебищный? Пишу PE-загрузчик и десять минут потратил на создание сущностей для автоматического освобождения ресурсов, хотя если бы писал на си, то мог бы сосредоточиться на решении задачи.

https://ideone.com/Yy5the

А можно было написать класс и освобождать/закрывать все в деструкторе. Диды десятилетиями так писали, а тут ты со своим scoped.

Количество байт с учетом паддинга нулями, выделенное под заголовки в файле, а не образе. В образе округляй по размеру страницы.

Подскажите библиотеки для ассемблирования и дезассемблирования или расскажите как пользоваться вот этим http://ref.x86asm.net/coder64.html Что означают эти r/m8, r16/32/64, m16/32, imm8. Ну я предпологаю, что r означает регистр, а остальное не очень понятно.

А ещё я немного не понимаю команду jmp. Это относительный переход? Абсолютный? Или и то и то? Просто я не понимаю как происходят переходы в обычных программах, ведь они каждый раз загружаются в разные участки памяти. То же самое и с mov [адрес],значение.

А ещё мне хорошо бы почитать про устройство elf-файла и линковку с библиотеками. Я не нашёл.

Пост не мой я простио разместил объяву.

Сходите пните этого хуя по оригинальной ссылке: https://lol_if_ox.org/b/res/174.html#330

> библиотеки для ассемблирования и дезассемблирования

keystone/capstone

> Что означают эти r/m8, r16/32/64, m16/32, imm8

r - регистр, m - память, imm - непосредственное значение (константа, которая кодируется прямо в инструкцию) циферка - количество бит. r/m8 - восьмибитный регистр или байт из памяти.

Молча. Они на них пишут. Ты тоже так можешь уже много лет:

#include <stdio.h>

static void йоба(char сообщение[]) { puts(сообщение); }

int main(void) { йоба("привет, мир"); }

Как тебе Hopper?

Оперативку он жрет конкретно, бинарники от 20мб и выше IDA отжирает 300-400мб, Hopper жрет гиг и более. После закрытия файлов память практически не освобождается, постоянно нужно перезапускать программу.

> Оперативку он жрет конкретно

Ну ничего, вот седьмая ида, которая 64-bit only, выйдет, и будет примерно столько же.

1. Смотрел количество золота и искал его hex-значение в секции .data в виртуальной памяти, не исполняемом файле, он же вроде memory dump. Также искал значение в стеках каждого треда. Значение пробовал как в прямом порядке искать, так и обратном, свойственном виртуальной памяти (типа 00 00 0E 8B и 8B 0E 00 00 ). Нихуя не получилось, в памяти очень много адресов с этим значением.

2. Далее, попробовал сделать search for referenced strings, поставил брейкпоинты на всю хуйню с текстом gold вне зависимости от регистра. Теперь, когда я открываю инвентарь, у меня срабатывает BP (т.к. там в инвентаре кол-во золота отображается), казалось бы, прощелкай пошагово всю хуйню и найди где есть обращение к переменной, в которой хранится количество золота. Но это пиздец, там очень много щелкать приходится.

Я так понимаю, что 2 вариант более работоспособный, поэтому меня интересует, нет ли какого то механизма в ollydbg, который мог бы мне помочь? С чего вообще стоит начинать и как стоит делать, чтобы в программе найти значение какой либо переменной и подкрутить ей значение?

Делай, как Крис Касперски: сделай дамп образа, чтобы зафиксировать текущее число голды. Измени количество голды и сделай еще один дамп. Для верности сделай еще дамп с другим количеством голды. Сравни дампы.

А можно просто взять Cheat Engine, который сделает это автоматически. Алсо, искать константу лишено всякого смысла. Значение может быть в "копейках" (или еще каком-то fixed-point), может быть float или double. Может быть зашифровано, может дублироваться и сравниваться. Много чего может быть.

То есть нет волшебной кнопки "сделать заебись"? Либо вручную перебирать ебучие DWORD'ы, либо сделать как ты предлагаешь, либо использовать cheat engine, который автоматизирует то же самое?

36 Кб, 894x281

36 Кб, 894x281Или entry point + rva?

Именно так.

Нет разницы, как учить асм. Это самый простой язык, где все сложности заканчиваются на отличиях компиляторов. Можно хоть Intel SDM читать. Калашников сойдет тоже.

Спасибо, анон. А что на счёт практических задачек? Как я понял, в ассемблировании важно понять не сколько сам яп с его синтаксисом и набором инструкций, сколько принципы работы CPU, изменение регистров по ходу кода етс. А у Калашникова ничего веселее разбора резидента нет вроде. Может есть какой-нибудь годный сборник лаб для студентов дцп курса, а то читать и тупо копипастить код уже утомило.

Не знаю, чего тебе конкретного посоветовать. Так-то в 32-битный асм вкатиться проще: если знаешь какой-нибудь Си, можно компилировать код с разным уровнем оптимизаций и смотреть, во что он свернется; на васме были туториалы Iczelion-а, можно писать полноценные десктопные приложения, смотреть олькой или x64dbg, как они выполняются и т. д. Но у тебя там 16-битный код ведь? Пытайся играть с каждой новой инструкцией, пиши минимальные программки в 3-4 инструкции, разбирайся, как все работает. Возьми простые задачки для любого другого языка и пиши их на асме. Подходы к реализации от языка не меняются. Алсо, можешь взять Human Resource Machine, поиграть в нее, потом поделать то же самое на реальном ассемблере.

Это же надо сопоставить имя переменной и ее значение. А Имя переменной оно же огромное, это буквы, каждую нужно закодировать минимум одним байтом. Почему дураки программисты их используют вместо номера ячеек памяти? Это же очевидная оптимизация!

Толсто. Во время компиляции имена заменяются на номера ячеек памяти. Если изначально использовать адреса, ты заебешься их пересчитывать вручную при изменении программы. Для этого-то как раз изначально и придумали ассемблер, а потом и другие языки.

Нашел походу. Run trace - это то, что нужно

Годная тулза, но только если нравится/удобно ковыряться в сонсоли. Для большого унылого энтерпрайза не очень, но для ctf/прошивок/эмуляции - самое оно

мимо р2фанбой

> Error in `r2': double free or corruption (!prev)

> Aborted (core dumped)

Каждый раз, когда у меня возникает необходимость это использовать (IDA под рукой нет), дело заканчивается листингом objdump. По разным причинам. Сегодня, например, вот так.

Допустим, что секция, в которой находится таблица импортов, позволит вместить в себя достаточно байт, чтобы за оффсет не перевалить. Я понимаю, что нужно увеличить виртуальный размер секции с импортом, увеличить размер IMPORT_DATA_DIRECTORY или как там её. Какие еще подводные камни?

Никаких, так и делают обычно. Учти только, что за импорты две датадиректории отвечают. Есть IAT еще.

Шапку.

Да бля понятно что тут ссылок дохуя и все годные, я спрашивал про фундаментальные вещи и нужно ли они типо, а надо ли по ОС заморочится?Надо ли читать Таненбаумана?а архитектуру проццесора?мне сначала это прочитать а потом уже асм,гайды хуйды по реверсу или и так норм

как вкатиться, как вкатиться. ответь себе вопрос что происходит с программной точки зрения, когда ты отправляешь сообщения на дваче от нажатия на клавишу и движения мышкой до ввода капчи и нажатия отправить. нахуй оно тебе нужно, читать сразу обо всём без конкретной задачи. информация не будет задерживаться. поставь себе задачу в поле RE. любую, хоть самую дебильную, и решай её. так и вкатишься.

Спасибо анон, чтоб у тебя доляры сыпались рекой,любая прога реверсилась, а тянки прыгали на хуйце

> надо ли

Надо. И го выучить надо. И джаву с паттернами. И алгоритмы. И цифровую схемотехнику. Чем больше ты знаешь - тем проще реверсить. Но в каком конкретно порядке учить - похуй. Можно просто начать с первой ссылки в шапке. Можно просто выучить асм. Можно начать с теории.

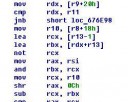

34 Кб, 410x502

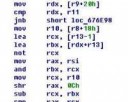

34 Кб, 410x502как можн оптимизировать следующий цикл с учетом того что ег осложность что-то между O(n^2) и O(n^3). Все перменные это ymm регистры, но даже один единственный лишний mov уменьшает скорость на 15-20%

Таненбаум читабелен. Местами вводит ненужные сущности, местами рассказывает о какой-нибудь хуйне до ее описания, но в целом норм (английскую версию читал).

Почему в ntdll нет функции LdrpAllocateTls?

Потому что есть, но она внутренняя, не является частью публичного апи, и поэтому не экспортируется. Зачем тебе она?

Зачем только за эти танки взялся? От нечего делать, сделал митм на трафик танков. Пароль передаётся в открытом виде, хотя он и в зашифрованном трафике, но заменить публичный ключ на свой не составляет труда, что, собственно, мной же и сделано. Не понимаю, что за тупость у разработчиков? Сделать SHA256 от пароля хотя бы что мешает? Увести пароль от аккаунта проще некуда, возможно, даже фаервол ничего не скажет, весь трафик будет локальным. А на сервере, интересно, пароль хранится в незашифрованном виде? А может так было изначально в движке. "Server Programming Guide" BigWorld легко гуглится.

>When a player logs in to a BigWorld server, he sends a username and a password. These are compared to a server-side database, to make sure that the user is subscribed.

Ни слова о том, что логин/пароль передаётся в зашифрованном виде. Вообще, защита трафика от прослушки (и, возможно, модификации) очень плохая. Мне даже не пришлось модифицировать программу, чтобы его прослушать.

>It would still be possible for a player to hack its own binary and sniff the data stream from the server after it has been decrypted.

Гордо написано в гайде, что не правда. Ничего не надо модифицировать, клиент не знает, сервер не догадывается.

Интересно, что передаётся в трафике. Сейчас это набор бинарных данных, ничего толком не понятно, кроме строк, которые в них проскакивают. Действительно ли совсем ничего лишнего клиенту не передаётся?

Так же у меня есть идея, как сделать обход проверки в боте. Но мне лень сейчас это реализовывать.

Ты в свой тред заглядывал вообще? Что ты конкретно хочешь эмулировать? Ты осознаешь, что к моменту, когда твой код получает управление, процесс уже создан, и LdrpAllocateTls уже отработала? Зачем тебе второй раз ее запускать?

> публичный ключ на свой не составляет труда

Это палево и пиздец какое, олсо:

>Сделать SHA256 от пароля хотя бы что мешает?

Что мешает вычислить пароль с коллизионным SHA256?

>Это палево

В чём или на чём? Само собой, трафик нужно расшифровать и снова зашифровать нужным публичным ключом. Мой аккаунт пока что не заблокировали. Если заблокируют, тогда где-то по тихому передаётся информация о публичном ключе. Не написал, что используется RSA, не сертификат.

>с коллизионным SHA256

Сложность вычисления коллизии? Это всё-равно лучше, чем пароль открытым текстом. Можно усложнить и добавить соль, которую присылает сервер. Или ещё более усложнить, вычисляя SHA от SHA несколько тысяч раз, как сделано в Wifi.

>на чём

На сервере, паблик скорее всего из кольца, если оно не сойдется - будет не очень хорошо.

Вот краткое овервью

http://maths.straylight.co.uk/edb_files/crypto_colloquium.pdf

>Сложность вычисления коллизии

O(1), для ключей до 128 бит есть уже предрассчитанные словари.

Долбаеб короче с кем я спорю

Ты сам читал статью то? Это поиск коллизии только на 24 раунда из 64 в SHA256, для всех раундов каких либо результатов значительно снижающих количество операций пл сравнению с полным перебором - нет.

Кроме того только недавно была опубликовпна ПЕРВАЯ коллизия найденная гуглом на суперкомпах для SHA-1, а SHA-256 значительно сложнее [1], короче иди нахуй уроки учить

1. https://security.googleblog.com/2017/02/announcing-first-sha1-collision.html?m=1

> Что мешает навернуть birthday

Мешает то, что SHA256reduced - это не SHA256. С точки зрения криптографии - это две родственные, но разные хэш-функции.

Но разве мы не можем перейти от одного класса к другому заменив функцию расширения сообщений использующуюся с DCE?

Я просто к чему веду, недавно ломали JP Morgan Chase, кто в теме говорили о факте компроментации (сорри за мой русский он не совсем родной, я его не очень часто практикую, разве что в /b/) SHA256 на 80 раундов, причем во внутренней сети, т.е. дело обошлось ресурсами какого-то из внутренних серваков на который закинули минимальный код через сотрудников. Да и пруфы косвенные есть, в частности сменили все хеши на BF судя по техникал репортам.

>криптографический отдел гугла

Знал о хартблиде за три года до публикации уязвимости. А ты продолжай веровать.

Т.е вся твоя аргументация строится на теории заговора которую невозможно подтвердить мои опровергнуть?

Кще раз, парень писал что надо бы закрыит алеие текст пароли в протоколе танков хотя бы хешем SHA256, на что анон (ты или другой) ответил что это ничего не изменит и якобы колизию подобрать легко. Плз расскажи как ТЫ это будешь делать? Без крутых историй заговора и херни типа я был на конфе в вегасе, а также ссылок на статьи которые ты сам не читал.

>теории заговора

Посмеялся от души, спасибо.

>ничего не изменит

Это так

>как ТЫ это будешь делать

>Без крутых историй

VentureCrypt дальше ты сам, раз просил без историй.

За что люблю русских - говно всегда лезет вперед всего. Проигрывать можно бесконечно :^)

т.к. я живу в украине но все сервисы мэйл ру работают

впрочем, у меня дом. сеть, т.ч. всё возможно

Насколько сложно будет портировать кряк под шиндовс? Ида умеет разбирать маковские исполняемые файлы? Есть ли там аналог diff'a для сравнения двух версий файла? Чтобы сразу было ясно где пропатчено? Кто-нибудь тут уже делал подобные операции?

Ничего я не смог сделать. Пропатчил аналогичным образом под шиндовс и нихуя не заработало. Программа зависает. Сижу разбираюсь почему.

266 Кб, 960x874

266 Кб, 960x874- вот есть некий вирос, он ловится антивиросами по характерным сигнатурам (да?).

- сигнатура - это машинный код.

- одно и то же состояние регистров может быть вызвано разным машинным кодом / ассемблерными коммандами.

- предположим, у нас есть метод автоматически получать подобные "синонимичные" комманды (разный машинный код, приводящий к одинаковым состояниям регистров) для любого нужного состояния регистров. Можем ли мы исходя из этого получить неуязвимый вирос, просто меняя изначальный машинный код на "синонимичный"?

https://ru.wikipedia.org/wiki/Полиморфизм_компьютерных_вирусов

>получить неуязвимый вирос

С 1990 года хитрые человеки пытаются, говорит статья выше.

>он ловится антивиросами по характерным сигнатурам (да?).

Нет. Это уже не так с середины 00-х. Ловится по поведению динамически.

>Можем ли мы исходя из этого получить неуязвимый вирос, просто меняя изначальный машинный код на "синонимичный"?

Можем.

>Ловится по поведению динамически.

А какое поведение считается неправильным? Представим полностью полиморфный meterpreter. Антивирос его не спалил по сигнатурам. Что нужно сделать программе, чтобы антивирос таки догадался? Ну кроме очевидной толстоты - форматирования винтов, массового удаления файлов и т.д.

>массового удаления файлов

Судя по массовому распространению шифраторов, это нормальное поведение программы. Не нормальное поведение для антивируса, это когда программа создаёт удалённый поток, копирует/записывает в память чужого процесса, изменяет исполняемые файлы, читал, что очень не нравится антивирусу, когда программа обращается к службе BITS. Много чего ему может не нравиться.

99 Кб, 740x660

99 Кб, 740x660- мнемоники (MOV, PUSH и т.д.) - удобное для человека представление опкодов

- опкод - единичный элемент машинного кода

- машинный код - исполняемая процессором последовательность опкодов (?)

- байткод - ???

- отношение опкода к байткоду - ???

- отношение машинного кода к байткоду - ???

Или где можно почитать про это внятно, коротко и по-существу?

Что скажете за этот ресурс http://ref.x86asm.net/

59 Кб, 1207x618

59 Кб, 1207x618>опкод - MOV

Но MOV это же мнемокод для удобства, опкоды у этой комманды могут быть разные.

Машинный код - это бинарное представление 16ричного байткода?

338 Кб, 1369x1183

338 Кб, 1369x1183>байткод

Где-то читал такое определение. Байткод - это код, длина которого равна одному байту. Как понимаю, длина команды, без аргументов. Это, по большей части, к скриптовым языкам относится.

Остальное не знаю. Вроде про мнемоники правильно ты написал.

Байткодом обычно называют машинный код для несуществующей (виртуальной) машины.

>>056174

> что можно посмотреть в hiew

Хекс-дамп. Для дизасма лучше использовать более современные инструменты. В дизасме ты видишь представление машинного кода в виде мнемоник ассемблера. Опкод - часть инструкции (байтики), кодирующая непосредственно саму операцию (остальные части могут кодировать непосредственные значения, регистры, условие и т. д.). Микрооперации выполняют процессоры с микрокодом при обработке всех или только некоторых сложных инструкций (т.е., инструкция машинного кода может выполняться в виде нескольких микроопераций).

У микропроцессора есть система (набор) команд, которые он может выполнить, и все эти команды кодируются в памяти с помощью чисел. Ну условно говоря, число 1 может обозначать "сложить регистры A и B и поместить результат в C", а например 2 - "поместить ноль в регистр X". Соответственно, программа для процессора записана в памяти как последовательность таких чисел. Он читает их и выполняет по очереди.

Опкод - это просто сокращение для "код операции". В машинном коде у каждой команды свой код, это и есть опкод. В примере выше 1 это опкод для операции сложения.

Машинный код (копипащу) или машинный язык — система команд (набор кодов операций) конкретной вычислительной машины.

Человеку неудобно читать числа, потому придуман ассемблер - язык, который представляет машинные коды в виде текстовых команд вроде ld r12, 0x0

Байткод - это что-то вроде машинного кода, но не для процессора, а для виртуальной машины (например, байткод Java или .NET). То есть последовательность примитивных команд, записанная в виде чисел, которую выполняет не процессор, а программа (виртуальная машина). Команды в нем не обязаны занимать один байт.

Микрооперации - это примитивные внутренние для процессора команды, на которые он разбивает большую сложную команду. Ну то есть если допустим у какого-то процессора есть команда "поместить в регистр X значение из ячейки памяти по адресу равному Y + Z" то он может разбить ее на такие микрооперации:

- сложить регистры Y и Z, поместив результат во временный регистр T

- направить запрос на чтение памяти по адресу из T

- поместить пришедший из памяти результат в регистр X

Микрооперации никак не видны снаружи, они есть только внутри процессора и про них знают только его разработчики (информация о внутреннем устройстве процессора обычно не публикуется). Когда-то в микропроцессорах все команды (и микрооперации, на которые они разбиваются) были жестко заложены в схеме, но в последние лет 20 вместо этого используют микрокод, который можно перезаписать. Это сделано для того, чтобы можно было исправить ошибку после выпуска процессора.

> Вот то, что можно посмотреть в hiew - это что?

На этом скриншоте http://www.hiew.ru/pic/hiew851.gif я вижу такие колонки:

- смещение в байтах относительно начала файла

- машинные коды, записанные в 16-чной системе счисление, представляющие одну команду процессора (те самые опкоды)

- та же команда на ассемблере

У микропроцессора есть система (набор) команд, которые он может выполнить, и все эти команды кодируются в памяти с помощью чисел. Ну условно говоря, число 1 может обозначать "сложить регистры A и B и поместить результат в C", а например 2 - "поместить ноль в регистр X". Соответственно, программа для процессора записана в памяти как последовательность таких чисел. Он читает их и выполняет по очереди.

Опкод - это просто сокращение для "код операции". В машинном коде у каждой команды свой код, это и есть опкод. В примере выше 1 это опкод для операции сложения.

Машинный код (копипащу) или машинный язык — система команд (набор кодов операций) конкретной вычислительной машины.

Человеку неудобно читать числа, потому придуман ассемблер - язык, который представляет машинные коды в виде текстовых команд вроде ld r12, 0x0

Байткод - это что-то вроде машинного кода, но не для процессора, а для виртуальной машины (например, байткод Java или .NET). То есть последовательность примитивных команд, записанная в виде чисел, которую выполняет не процессор, а программа (виртуальная машина). Команды в нем не обязаны занимать один байт.

Микрооперации - это примитивные внутренние для процессора команды, на которые он разбивает большую сложную команду. Ну то есть если допустим у какого-то процессора есть команда "поместить в регистр X значение из ячейки памяти по адресу равному Y + Z" то он может разбить ее на такие микрооперации:

- сложить регистры Y и Z, поместив результат во временный регистр T

- направить запрос на чтение памяти по адресу из T

- поместить пришедший из памяти результат в регистр X

Микрооперации никак не видны снаружи, они есть только внутри процессора и про них знают только его разработчики (информация о внутреннем устройстве процессора обычно не публикуется). Когда-то в микропроцессорах все команды (и микрооперации, на которые они разбиваются) были жестко заложены в схеме, но в последние лет 20 вместо этого используют микрокод, который можно перезаписать. Это сделано для того, чтобы можно было исправить ошибку после выпуска процессора.

> Вот то, что можно посмотреть в hiew - это что?

На этом скриншоте http://www.hiew.ru/pic/hiew851.gif я вижу такие колонки:

- смещение в байтах относительно начала файла

- машинные коды, записанные в 16-чной системе счисление, представляющие одну команду процессора (те самые опкоды)

- та же команда на ассемблере

Ты бы попробовал сделать или хотя бы спроектировать простейший микропроцессор из логических элементов, сразу лучше все это понимать начнешь.

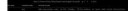

143 Кб, 716x716

143 Кб, 716x716Спасибо, теперь понятно. А вот на пике одним и тем же ассемблерным коммандам соответствуют разные коды, это почему? Или там не только комманды, но и операнды?

>>057189

>Ты бы попробовал сделать или хотя бы спроектировать простейший микропроцессор из логических элементов, сразу лучше все это понимать начнешь.

Да ну, я в такое не смогу.

> одним и тем же ассемблерным коммандам соответствуют разные коды

Тут от разработчика набора инструкций зависит. Обычно разные опкоды делают для разных наборов операндов. Например, может быть опкод для mov reg, imm32, и другой для mov reg, reg.

Просто берёшь и перебираешь все варианты.

> одним и тем же ассемблерным коммандам соответствуют разные коды

Значит они не совсем одинаковые. Если ты про таблицу отсюда >>056137 - то там именно что разные команды. Ну например, если взять первые 3 строчки:

MOV r/m8, r8 | 88

MOV r/m16/32/64, r16/32/64 | 89

MOV r8, r/m8 | 8A

Видно, что здесь одна команда, но разный порядок и типы операндов. В зависимости от них и выбирается код.

Также, здесь написаны команды в обобщенном виде. Ну например r8 (r = register) - это один из 8-битных регистров (AH, AL, BH, BL, CH, CL, DH, DL). А r/m8 (m = memory) значит "8-битный регистр или указание на ячейку памяти".

То есть реально кодом 88 кодируются команды вроде

MOV AH, BL

MOV [EAX + 4], AH

MOV [адрес ячейки], CL

Тебе стоило бы почитать про режимы адресации, где описано какие именно аргументы могут быть у команд. Я что-то не нашел хорошего описания, потому дам ссылку на ту же страницу: http://www.c-jump.com/CIS77/CPU/x86/lecture.html#X77_0090_addressing_modes

Тут видно, что указать в качестве r/m8 адрес ячейки памяти можно несколькими способами (квадратные скобки обозначают доступ к памяти):

- указать ядрес явно: MOV [123456], AH -> скопировать 1 байт из ячейки с адресом 123456 в регистр AH

- указать, что адрес берется из регистра: MOV [EBX], AH

- указать что адрес хранится в 32-битном регистре, к которому прибавляется 1-или 4-байтное смещение: MOV [EAX + 12], BH

- указать адрес с помощью сложного выражения SIB, вроде MOV [EAX + EBX x 4], CH

Разумеется, чтобы их различать, после кода 88 идут дополнительные байты. Если мы почитаем например статью тут

http://www.c-jump.com/CIS77/CPU/x86/lecture.html#X77_0020_encoding_overview

то мы увидим, что инструкции в машинном коде могут состоять из нескольких байт.

- в начале может идти префикс, меняющий какие-то параметры команды (обычно он используется для выбора размера данных, надо которыми выполняется операция, 16/32 или 64 бита),

- затем идет опкод из 1 или 2 байт

- затем может идти байт MOD R/M который кодирует, над какими именно регистрами делается операция

- затем может идти байт SIB, смещение или явно указанный адрес ячейки памяти. Они указываются только если они используются в команде.

Так что реально команда MOV AH, CL кодируется 2 байтами - код операции и байт выбора регистров MOD R/M. А команда MOV [123456], AH состоит из опкода, байта MOD R/M и 4-байтового адреса ячейки памяти.

Ты просто наверно пропускаешь основы и берешься сразу за сложное. Сначала тебе надо изучить, какие есть в процессоре регистры, какие есть режимы адресации, а потом уже смотреть, как кодируется та или иная команда, иначе ты не поймешь зачем нужны байты вроде MOD R/M в машинном коде.

Ну и не у всех процессоров такая сложная система команд. Если еще такой подход как RISC, где используется небольшое число простых команд.

> одним и тем же ассемблерным коммандам соответствуют разные коды

Значит они не совсем одинаковые. Если ты про таблицу отсюда >>056137 - то там именно что разные команды. Ну например, если взять первые 3 строчки:

MOV r/m8, r8 | 88

MOV r/m16/32/64, r16/32/64 | 89

MOV r8, r/m8 | 8A

Видно, что здесь одна команда, но разный порядок и типы операндов. В зависимости от них и выбирается код.

Также, здесь написаны команды в обобщенном виде. Ну например r8 (r = register) - это один из 8-битных регистров (AH, AL, BH, BL, CH, CL, DH, DL). А r/m8 (m = memory) значит "8-битный регистр или указание на ячейку памяти".

То есть реально кодом 88 кодируются команды вроде

MOV AH, BL

MOV [EAX + 4], AH

MOV [адрес ячейки], CL

Тебе стоило бы почитать про режимы адресации, где описано какие именно аргументы могут быть у команд. Я что-то не нашел хорошего описания, потому дам ссылку на ту же страницу: http://www.c-jump.com/CIS77/CPU/x86/lecture.html#X77_0090_addressing_modes

Тут видно, что указать в качестве r/m8 адрес ячейки памяти можно несколькими способами (квадратные скобки обозначают доступ к памяти):

- указать ядрес явно: MOV [123456], AH -> скопировать 1 байт из ячейки с адресом 123456 в регистр AH

- указать, что адрес берется из регистра: MOV [EBX], AH

- указать что адрес хранится в 32-битном регистре, к которому прибавляется 1-или 4-байтное смещение: MOV [EAX + 12], BH

- указать адрес с помощью сложного выражения SIB, вроде MOV [EAX + EBX x 4], CH

Разумеется, чтобы их различать, после кода 88 идут дополнительные байты. Если мы почитаем например статью тут

http://www.c-jump.com/CIS77/CPU/x86/lecture.html#X77_0020_encoding_overview

то мы увидим, что инструкции в машинном коде могут состоять из нескольких байт.

- в начале может идти префикс, меняющий какие-то параметры команды (обычно он используется для выбора размера данных, надо которыми выполняется операция, 16/32 или 64 бита),

- затем идет опкод из 1 или 2 байт

- затем может идти байт MOD R/M который кодирует, над какими именно регистрами делается операция

- затем может идти байт SIB, смещение или явно указанный адрес ячейки памяти. Они указываются только если они используются в команде.

Так что реально команда MOV AH, CL кодируется 2 байтами - код операции и байт выбора регистров MOD R/M. А команда MOV [123456], AH состоит из опкода, байта MOD R/M и 4-байтового адреса ячейки памяти.

Ты просто наверно пропускаешь основы и берешься сразу за сложное. Сначала тебе надо изучить, какие есть в процессоре регистры, какие есть режимы адресации, а потом уже смотреть, как кодируется та или иная команда, иначе ты не поймешь зачем нужны байты вроде MOD R/M в машинном коде.

Ну и не у всех процессоров такая сложная система команд. Если еще такой подход как RISC, где используется небольшое число простых команд.

Чтобы спроектировать процессор, надо изучить логические схемы: регистры, триггеры, счетчики, логические элементы. Соответственно, (простейший) процессор состоит из:

- постоянных и временных регистров для хранения данных

- АЛУ, устройство, которое делает арифметические и логические операции надо числами (например, складывает)

- шины или шин для передачи данных между регистрами, АЛУ и памятью

- декодера команд, который "разбирает" код команды и о котором ниже

Вот пример простейшего процессора. Он содержит:

- IP - регистр, хранящий адрес текущей выполняемой команды. Он увеличивается на 1 после чтения одного байта из памяти. Изначально при включении процессора он хранит 0, то есть программа должна располагаться в памяти, начиная с ячейки с адресом 0

- временный регистр CMD для хранения прочитанной из памяти команды. Вход этого регистра подключен к шине данных (по которой приходит прочитанная команда), а выход - к декодеру

- декодер команд. Он читает команду из CMD и выдает на выходах сигналы, указывающие микрооперации, из которых состоит команда

- 2 8-битных регистра A и B

- временный регистр для хранения результата R

- АЛУ, входы которого жестко подключены к регистрам A и B, а выход к R

Процессор должен разбивать команду на микрооперации, каждая из которых выполняется в определенный момент времени (такт). Допустим, у нашего процессора есть команда LD A, $X, которая кладет в регистр A число $X (указанное после кода команды). Вот как ее можно разбить на микрооперации:

Первые 3 микрооперации выполняются для любой команды (чтение кода команды из памяти), а следующие зависят от того, какая именно команда была прочитана.

1) подсоединить выход регистра IP к шине адреса памяти, подать в память сигнал чтения

В ответ на это память выдаст на шину данных содержимое ячейки по адресу из регистра IP.

2) подсоединить вход CMD к шине данных и сохранить пришедший из памяти код команды в этом регистре. Так как выход CMD подсоединен к декодеру команд, то он разбирает команду и на его выходе появляются управляющие сигналы, которые выбирают, какие именно микрооперации (на шагах 4, 5 и 6) надо будет делать дальше.

3) увеличить значение регистра IP на один

Теперь идут микрооперации, которые относятся конкретно к команде LD A, $X. Нам надо прочитать следующий байт из памяти и сохранить его в A

4) подсоединить выход регистра IP к шине адреса памяти, подать в память сигнал чтения

В ответ на это память выдаст на шину данных содержимое ячейки по адресу из регистра IP (то есть число $X, которое хранится после кода команды)

5) подсоединить вход A к шине данных и сохранить значение с нее в регистре

6) увеличить значение регистра IP на один

7) команда выполнена, перейти к шагу 1

Или например рассмотрим команду INC A - увеличить A на один. Если наши регистры умеют увеличивать значения, то она будет состоять из одной микрооперации:

4) увеличить значение A на один

Если нет - нам придется сделать как-то так:

4) подать на второй вход АЛУ число 1 (к первому входу подсоединен регистр A)

5) запустить сложение в АЛУ, сохранить результат в R

6) подсоединить выход R к внутренней шине, подсоединить вход A к внутренней шине и сохранить в регистр A значение с нее

Чтобы спроектировать процессор, надо изучить логические схемы: регистры, триггеры, счетчики, логические элементы. Соответственно, (простейший) процессор состоит из:

- постоянных и временных регистров для хранения данных

- АЛУ, устройство, которое делает арифметические и логические операции надо числами (например, складывает)

- шины или шин для передачи данных между регистрами, АЛУ и памятью

- декодера команд, который "разбирает" код команды и о котором ниже

Вот пример простейшего процессора. Он содержит:

- IP - регистр, хранящий адрес текущей выполняемой команды. Он увеличивается на 1 после чтения одного байта из памяти. Изначально при включении процессора он хранит 0, то есть программа должна располагаться в памяти, начиная с ячейки с адресом 0

- временный регистр CMD для хранения прочитанной из памяти команды. Вход этого регистра подключен к шине данных (по которой приходит прочитанная команда), а выход - к декодеру

- декодер команд. Он читает команду из CMD и выдает на выходах сигналы, указывающие микрооперации, из которых состоит команда

- 2 8-битных регистра A и B

- временный регистр для хранения результата R

- АЛУ, входы которого жестко подключены к регистрам A и B, а выход к R

Процессор должен разбивать команду на микрооперации, каждая из которых выполняется в определенный момент времени (такт). Допустим, у нашего процессора есть команда LD A, $X, которая кладет в регистр A число $X (указанное после кода команды). Вот как ее можно разбить на микрооперации:

Первые 3 микрооперации выполняются для любой команды (чтение кода команды из памяти), а следующие зависят от того, какая именно команда была прочитана.

1) подсоединить выход регистра IP к шине адреса памяти, подать в память сигнал чтения

В ответ на это память выдаст на шину данных содержимое ячейки по адресу из регистра IP.

2) подсоединить вход CMD к шине данных и сохранить пришедший из памяти код команды в этом регистре. Так как выход CMD подсоединен к декодеру команд, то он разбирает команду и на его выходе появляются управляющие сигналы, которые выбирают, какие именно микрооперации (на шагах 4, 5 и 6) надо будет делать дальше.

3) увеличить значение регистра IP на один

Теперь идут микрооперации, которые относятся конкретно к команде LD A, $X. Нам надо прочитать следующий байт из памяти и сохранить его в A

4) подсоединить выход регистра IP к шине адреса памяти, подать в память сигнал чтения

В ответ на это память выдаст на шину данных содержимое ячейки по адресу из регистра IP (то есть число $X, которое хранится после кода команды)

5) подсоединить вход A к шине данных и сохранить значение с нее в регистре

6) увеличить значение регистра IP на один

7) команда выполнена, перейти к шагу 1

Или например рассмотрим команду INC A - увеличить A на один. Если наши регистры умеют увеличивать значения, то она будет состоять из одной микрооперации:

4) увеличить значение A на один

Если нет - нам придется сделать как-то так:

4) подать на второй вход АЛУ число 1 (к первому входу подсоединен регистр A)

5) запустить сложение в АЛУ, сохранить результат в R

6) подсоединить выход R к внутренней шине, подсоединить вход A к внутренней шине и сохранить в регистр A значение с нее

28 Кб, 439x392

28 Кб, 439x392>Ты просто наверно пропускаешь основы и берешься сразу за сложное. Сначала тебе надо изучить, какие есть в процессоре регистры, какие есть режимы адресации, а потом уже смотреть, как кодируется та или иная команда, иначе ты не поймешь зачем нужны байты вроде MOD R/M в машинном коде.

Это все где-то изложено в одном месте? Вот это https://www.nostarch.com/assembly2.htm норм книжка?

>>057671

Это все можно же свести к машине Тьюринга?

вот через укртелеком двач у мну не работал, а теперь работает, хотя я в украине живу и прокси не юзаю

>Это все где-то изложено в одном месте?

Палю годноту: Harris & Harris "Digital Design and Computer Architecture".

Thanks, nyasha!

Чтобы даже мне зашло.

Что тебе там раскладывать по полочкам? Самый простой язык в мире. Учи мнемоники @ пиши код.

->

>>015083 (OP)

>Книги по ассемблеру:

>"Архитектура компьютера" Э. Таненбаум

>С.В. Зубков: Assembler. Язык неограниченных возможностей

910 Кб, 1280x800

910 Кб, 1280x800>Это все можно же свести к машине Тьюринга?

Свести можно, но машина Тьюринга - это математическая модель, которая используется для доказательства различных гипотез. К тому же в ней программа заложена жестко. А я хотел показать примерные идеи, на которых делаются (точнее делались) реальные микропроцессоры.

> Это все где-то изложено в одном месте?

Я помню в универе видел толстую книгу с описанием интеловской архитектуры, но название забыл. Танненбаум наверно.

Для этого придется сначала взять и выкинуть то, что там есть. Почти все.

Define "новичок" тогда уж.

Там архитектура с самых основ объясняется, и довольно подробно. Есть там и хардкор, но его не обязательно разбирать досконально для понимания общих принципов.

Ещё у Таненбаума есть "Structured Computer Organization", но там более сжато.

Раз уж на то пошло, x86 - не самая лучшая архитектура для "новичка". Я бы начал с MIPS.

http://chortle.ccsu.edu/AssemblyTutorial/

Сам-то с мипсов начинал? Чтоб тебе самому вместо изучения асма с нормальными отладчиками, дизассемблерами и кучей документации роутер ебать!

106 Кб, 1008x720

106 Кб, 1008x720>Сам-то с мипсов начинал?

Именно с них. Потом ARM. х86 сейчас начинают ударными темпами закапывать, так что сейчас не понятно, оправданно ли вообще на ее изучение время тратить.

>Чтоб тебе самому вместо изучения асма

Перед изучением асма неплохо бы знать, что это вообще за штуковина такая - процессор, чем там ALU занимается на самом деле, что за "дополнение до двух", вот это все. По моей ссылке этому как раз треть материала посвящена, самые что ни на есть азы.

>с нормальными отладчиками, дизассемблерами и кучей документации

Под него есть симулятор (как и под любую другую архитектуру), ассемблер/дизассемблер тебе все равно по хорошему свой писать, а с документацией у мипсов как раз все хорошо (весь reference manual занимает от силы страниц 400).

>роутер ебать!

Лично я ебал PSP, но и роутер никто не запрещает.

> х86 сейчас начинают ударными темпами закапывать

Я это в девяностых слышал.

> Перед изучением асма неплохо бы знать

Нахуй не нужно новичку. Ты еще с транзисторов предложи начать. Хотя нет, слишком высокий уровень. С ядерной физики.

> reference manual занимает от силы страниц 400

О да, новичкам только мануалы и читать. Сразу, сходу. Вместе с невозможностью запустить код на реальной машине - охуенный способ не выучить асм, проклясть байтоеблю и пойти писать на джаваскрипте, или что там сейчас модно.

>Я это в девяностых слышал.

Ну так сейчас как раз повторяется та же самая история: Microsoft и Qualcomm вместо Transmeta пилят транслятор машинного кода ( https://www.youtube.com/watch?v=L9xLYHHBN-A ), исследователи грызут аппаратные баги F00F ( https://www.youtube.com/watch?v=KrksBdWcZgQ&list=PLXI5ri9BGtlFvtN-7boRTVC4mUXiswT63&index=6 ), на серверный рынок лезут всякие жирные arm64 с терабайтами оперативки и даже OpenPOWER зашевелился. Про embedded-рынок и так все понятно. Так что посмотрим, может на этот раз и вправду закопают.

>Нахуй не нужно новичку. Ты еще с транзисторов предложи начать.

Не передергивай. Представление целых со знаком не надо знать новичку? А что ему тогда надо знать в первую очередь, зоопарк режимов и сегментную адресацию?

>О да, новичкам только мануалы и читать. Сразу, сходу.

Кто сказал, что сходу? Вот наиграется этот новичок с HelloWorld'ами и решит собственный ассемблер написать. Хороший способ доказать самому себе, что имеешь представление о данной архитектуре.

>Вместе с невозможностью запустить код на реальной машине

А мужики-то и не знали.

>охуенный способ не выучить асм, проклясть байтоеблю и пойти писать на джаваскрипте, или что там сейчас модно

По мне так последовательное разгребание наслоений человеческой жадности и раздолбайства - отличный способ забить посреди процесса.

> Microsoft и Qualcomm вместо Transmeta пилят транслятор машинного кода

Ну и пусть пилят. Microsoft скоро осознает, что их очередное вторжение на планшеты и телефоны в очередной раз закончилось ничем, и все похоронит. Проходили уже. И убийца x86 ака титаниум для серверов был, как раз недавно официально окончательно похоронили. К тому же, даже если какая-нибудь архитектура и станет вдруг более популярной, неебическое количество существующего кода для x86 никуда не денется, его все так же придется писать, реверсить и отлаживать. Все это, разумеется, отнюдь не означает, что современному байтоебу не нужно разбираться хотя бы в ARM.

> Представление целых со знаком не надо знать новичку?

Это надо знать до изучения асма и программирования вообще. Это азы, как и системы счисления, как арифметика младших классов и хотя бы отдаленное представление о логике. А вот что внутри процессора - это лишние, запутывающие новичка знания. Как и существование сегментов или зоопарка режимов процессора. К счастью, 32-битный режим в x86 неебически прост, и если новичок где-нибудь на нем и забьет, то ничего, в общем-то, не потеряет - навык чтения асма у него останется, и он сможет при случае выхлоп компилятора посмотреть или отладить чего-нибудь. Если начнет с MIPS и бросит, то с 99.9% вероятностью полученные знания ему никогда не пригодятся.

> А мужики-то и не знали.

Ну вот смотри: либо у тебя кривой эмуль, кросскомпиляция, непонятные утилиты, написанные чужими для нелюдей и удаленная отладка через gdb, либо у тебя няшный фасм с собственным редактором, компиляция одной кнопкой, отладка в OllyDbg/x64dbg с графикой, отображением всего, что только можно, трейсами-бэктрейсами, встроенным ассемблером, интуитивным интерфейсом и туториалами на ютубе впридачу. Профессионалу похуй, а вот выбор новичка очевиден.

> решит собственный ассемблер написать

Во. То есть нужно начинать с мипсов, чтобы написать еще один ассемблер. Вместо чего-нибудь полезного. Я бы понял, если бы ты рассказал про поиск и патчинг бэкдоров и багов в роутерах, когда производитель на них забил, ну или про моддинг, про портирование старых игр с PS. Я бы понял, если бы ты рекомендовал ARM, чтобы взять стмку за копейки и вкатываться в эмбеддед, чтобы заниматься всякими интересными вещами под андроидом. Но написание ассемблера - это самое бессмысленное занятие, которое можно придумать - пишется за вечер, архитектуру при этом знать необязательно, из всего мануала потребуется прочитать страниц десять, большая часть времени будет потрачена на копипаст и правку табличек опкодов. Да, иногда в этом есть смысл - у меня был случай с экзотической архитектурой, когда модуля для иды не было, какого-либо другого дизасма тоже, ассемблера или компилятора тем более, мануал на китайском, прошивка для железки упакована, нужно было поправить пару килобайт кода и упаковать все обратно. Пришлось писать самому ассемблер, модуль для иды и подобие эмулятора впридачу. Но, сам понимаешь, такие случаи возникают очень нечасто.

> Microsoft и Qualcomm вместо Transmeta пилят транслятор машинного кода

Ну и пусть пилят. Microsoft скоро осознает, что их очередное вторжение на планшеты и телефоны в очередной раз закончилось ничем, и все похоронит. Проходили уже. И убийца x86 ака титаниум для серверов был, как раз недавно официально окончательно похоронили. К тому же, даже если какая-нибудь архитектура и станет вдруг более популярной, неебическое количество существующего кода для x86 никуда не денется, его все так же придется писать, реверсить и отлаживать. Все это, разумеется, отнюдь не означает, что современному байтоебу не нужно разбираться хотя бы в ARM.

> Представление целых со знаком не надо знать новичку?

Это надо знать до изучения асма и программирования вообще. Это азы, как и системы счисления, как арифметика младших классов и хотя бы отдаленное представление о логике. А вот что внутри процессора - это лишние, запутывающие новичка знания. Как и существование сегментов или зоопарка режимов процессора. К счастью, 32-битный режим в x86 неебически прост, и если новичок где-нибудь на нем и забьет, то ничего, в общем-то, не потеряет - навык чтения асма у него останется, и он сможет при случае выхлоп компилятора посмотреть или отладить чего-нибудь. Если начнет с MIPS и бросит, то с 99.9% вероятностью полученные знания ему никогда не пригодятся.

> А мужики-то и не знали.

Ну вот смотри: либо у тебя кривой эмуль, кросскомпиляция, непонятные утилиты, написанные чужими для нелюдей и удаленная отладка через gdb, либо у тебя няшный фасм с собственным редактором, компиляция одной кнопкой, отладка в OllyDbg/x64dbg с графикой, отображением всего, что только можно, трейсами-бэктрейсами, встроенным ассемблером, интуитивным интерфейсом и туториалами на ютубе впридачу. Профессионалу похуй, а вот выбор новичка очевиден.

> решит собственный ассемблер написать

Во. То есть нужно начинать с мипсов, чтобы написать еще один ассемблер. Вместо чего-нибудь полезного. Я бы понял, если бы ты рассказал про поиск и патчинг бэкдоров и багов в роутерах, когда производитель на них забил, ну или про моддинг, про портирование старых игр с PS. Я бы понял, если бы ты рекомендовал ARM, чтобы взять стмку за копейки и вкатываться в эмбеддед, чтобы заниматься всякими интересными вещами под андроидом. Но написание ассемблера - это самое бессмысленное занятие, которое можно придумать - пишется за вечер, архитектуру при этом знать необязательно, из всего мануала потребуется прочитать страниц десять, большая часть времени будет потрачена на копипаст и правку табличек опкодов. Да, иногда в этом есть смысл - у меня был случай с экзотической архитектурой, когда модуля для иды не было, какого-либо другого дизасма тоже, ассемблера или компилятора тем более, мануал на китайском, прошивка для железки упакована, нужно было поправить пару килобайт кода и упаковать все обратно. Пришлось писать самому ассемблер, модуль для иды и подобие эмулятора впридачу. Но, сам понимаешь, такие случаи возникают очень нечасто.

>Microsoft скоро осознает, что их очередное вторжение на планшеты и телефоны в очередной раз закончилось ничем, и все похоронит.

В прошлый раз оно окончилось ничем именно из-за отсутствия возможности запускать с х86-бинарники. На этот раз все будет зависеть от того, у кого лоеры зубастее.

>И убийца x86 ака титаниум для серверов был

Итаник утонул частично по той же самой причине: отсутствие обратной совместимости + сложная задроченная архитектура -> отсутствие нормальных компиляторов -> хреновое быстродействие за астрономическую цену привет Эльбрус. У arm64 с этим особых проблем нет, да и рынок серверов сейчас большей частью под Open Source. Также у него нет проблем с масштабируемостью, 2^8-ядерные сервера уже давно в свободной продаже.

>даже если какая-нибудь архитектура и станет вдруг более популярной, неебическое количество существующего кода для x86 никуда не денется, его все так же придется писать, реверсить и отлаживать.

Насколько я понимаю, именно на это и делают ставку. Вот вам готовая связка архитектура+ПО, которая может крутить ваш существующий код без существенной потери производительности, но если хотите полной отдачи - новый код старайтесь писать уже под нее. Как какой-нибудь древний сервер, про который уже никто толком не знает, как и почему вообще он работает. Проще засунуть в виртуалку и сделать копию.

>Это надо знать до изучения асма и программирования вообще. Это азы, как и системы счисления, как арифметика младших классов и хотя бы отдаленное представление о логике.

Ну так вместо того, чтобы агриться на слово "MIPS", открой мою ссылку и полистай. Там как раз очень подробно разжевывают самые-самые азы (системы счисления, представления чисел и строк, bitwise-операции и сдвиги, плавающую точку, передачу аргументов через регистры и стек, рекурсию, массивы, etc.). Причем разжевывают весьма грамотно, последовательно, с периодическими блиц-повторениями усвоенного. Просто делают это на примере MIPS-архитектуры, потому что (вот так сюрприз!) вся эта теория ложится на нее почти идеально, практически без архитектуро-специфичного оверхеда - кристально чистое байтоебство. Не самый худший вариант потратить 2 недели своего драгоценного времени, если собрался вкатываться в asm и не знаешь вообще ничего. В качестве бонуса сможешь на начальном уровне в MIPS и слегка попрактикуешь разговорный английский (там есть кнопка начитки голосом каждой отдельной темы). В качестве минуса - даже ARM будет в дальнейшем казаться кривой архитектурой.

>А вот что внутри процессора - это лишние, запутывающие новичка знания.

Смотря какие. Я вот видел людей, которые считали, что ALU на самом деле складывает и вычитает какие-то там числа.

>Ну вот смотри: либо у тебя кривой эмуль, кросскомпиляция, непонятные утилиты, написанные чужими для нелюдей и удаленная отладка через gdb, либо у тебя няшный фасм

Пожалуйста, после краткого курса молодого бойца бери свой няшный фасм и пиши сразу под x86_64 там хоть от нехватки регистров не будет так сильно припекать. Ты уже не будешь смотреть на него коровьими глазами и гадать, 0x10000000 - это сколько кило/мега/гигабайт снизу.

>написание ассемблера - это самое бессмысленное занятие, которое можно придумать

Не совсем. Он сильно пригодится, если ты захочешь ассемблировать свое творчество непосредственно на самой железке прямо в память, без перезагрузки/перепрошивки на каждый чих. Да, это я про форт-машину сейчас.

>Microsoft скоро осознает, что их очередное вторжение на планшеты и телефоны в очередной раз закончилось ничем, и все похоронит.

В прошлый раз оно окончилось ничем именно из-за отсутствия возможности запускать с х86-бинарники. На этот раз все будет зависеть от того, у кого лоеры зубастее.

>И убийца x86 ака титаниум для серверов был

Итаник утонул частично по той же самой причине: отсутствие обратной совместимости + сложная задроченная архитектура -> отсутствие нормальных компиляторов -> хреновое быстродействие за астрономическую цену привет Эльбрус. У arm64 с этим особых проблем нет, да и рынок серверов сейчас большей частью под Open Source. Также у него нет проблем с масштабируемостью, 2^8-ядерные сервера уже давно в свободной продаже.

>даже если какая-нибудь архитектура и станет вдруг более популярной, неебическое количество существующего кода для x86 никуда не денется, его все так же придется писать, реверсить и отлаживать.

Насколько я понимаю, именно на это и делают ставку. Вот вам готовая связка архитектура+ПО, которая может крутить ваш существующий код без существенной потери производительности, но если хотите полной отдачи - новый код старайтесь писать уже под нее. Как какой-нибудь древний сервер, про который уже никто толком не знает, как и почему вообще он работает. Проще засунуть в виртуалку и сделать копию.

>Это надо знать до изучения асма и программирования вообще. Это азы, как и системы счисления, как арифметика младших классов и хотя бы отдаленное представление о логике.

Ну так вместо того, чтобы агриться на слово "MIPS", открой мою ссылку и полистай. Там как раз очень подробно разжевывают самые-самые азы (системы счисления, представления чисел и строк, bitwise-операции и сдвиги, плавающую точку, передачу аргументов через регистры и стек, рекурсию, массивы, etc.). Причем разжевывают весьма грамотно, последовательно, с периодическими блиц-повторениями усвоенного. Просто делают это на примере MIPS-архитектуры, потому что (вот так сюрприз!) вся эта теория ложится на нее почти идеально, практически без архитектуро-специфичного оверхеда - кристально чистое байтоебство. Не самый худший вариант потратить 2 недели своего драгоценного времени, если собрался вкатываться в asm и не знаешь вообще ничего. В качестве бонуса сможешь на начальном уровне в MIPS и слегка попрактикуешь разговорный английский (там есть кнопка начитки голосом каждой отдельной темы). В качестве минуса - даже ARM будет в дальнейшем казаться кривой архитектурой.

>А вот что внутри процессора - это лишние, запутывающие новичка знания.

Смотря какие. Я вот видел людей, которые считали, что ALU на самом деле складывает и вычитает какие-то там числа.

>Ну вот смотри: либо у тебя кривой эмуль, кросскомпиляция, непонятные утилиты, написанные чужими для нелюдей и удаленная отладка через gdb, либо у тебя няшный фасм

Пожалуйста, после краткого курса молодого бойца бери свой няшный фасм и пиши сразу под x86_64 там хоть от нехватки регистров не будет так сильно припекать. Ты уже не будешь смотреть на него коровьими глазами и гадать, 0x10000000 - это сколько кило/мега/гигабайт снизу.

>написание ассемблера - это самое бессмысленное занятие, которое можно придумать

Не совсем. Он сильно пригодится, если ты захочешь ассемблировать свое творчество непосредственно на самой железке прямо в память, без перезагрузки/перепрошивки на каждый чих. Да, это я про форт-машину сейчас.

В общем продолжаем.

Есть функция PopDefaultProcessorPolicy. ИДА из кода WRK создаёт следующее

https://pastebin.com/MWxG7w9H

Обратите внимание на оптимизацию компелятора с использованием переменной v3.

Я среверсил это в вот такой код:

https://pastebin.com/giNvha1q

Что выливается после компиляции и реверса ИДЫ в

https://pastebin.com/RyMCNPRD

Оптимизация сработала по другому, хотя код делает ровно тоже самое.

Собственно вопрос- как мне изменить код, чтобы он компилировался в тоже самое, что и оригинальный майкрософтовский?

Плюс в том файле ещё PoInitSystem с кучей неизвестных структур, ну да ладно.

>И за это их засудит Интел просто нахуй.

За что, за то что Майкрософт запилила программный транслятор бинарников? Так интеловские патенты в основном не про это, а про аппаратную реализацию. Иначе всякие Qemu уже давно бы кверху пузом всплыли. И к Квалкому не особо прикопаешься: они к драгоценной x86 вообще пальцем не притронулись, просто немного подкрутили свой процессор, чтобы транслятор от MS на нем быстрее работал. Если тяжба и начнется - длиться она будет доооолго.

>Эмулятор х86 там был, работал так же хуёво, как и в ARM.

На майкрософтовских демках сейчас всякие фотошопы с офисами вполне резво бегают и даже танчики какие-то катаются. Поглядим, короче, что выкатят к концу года. Мне кажется никто не будет возражать, если охреневшую монополию хотя бы на рынке ноутбуков немного расшевелят. Конкуренция - это хорошо.

>За что, за то что Майкрософт запилила программный транслятор бинарников?

А то.

>Иначе всякие Qemu уже давно бы кверху пузом всплыли.

А ты знаешь продаваемые устройства с квеми? Он просто нахуй никому не нужен, вот и не придираются.

>На майкрософтовских демках сейчас всякие фотошопы с офисами вполне резво бегают и даже танчики какие-то катаются.

Просто процы со времён итаника подросли, вот и тянут трансляцию без тормозов.

>Мне кажется никто не будет возражать, если охреневшую монополию хотя бы на рынке ноутбуков немного расшевелят. Конкуренция - это хорошо.

Кроме интела- никто не против. Но интел не хуй с горы, и просто так своё властвующее положение не отдаст.

>Он просто нахуй никому не нужен, вот и не придираются.

Тогда почему тот же Интел не засудил в свое время Трансмету, а наоборот схлопотал иск от нее? Или история с IBM и Apple, там вообще все один в один: ушли на архитектуру конкурента, запилили транслятор.

>Просто процы со времён итаника подросли, вот и тянут трансляцию без тормозов.

Это еще Apple в свое время продемонстроровала, сейчас подросли АРМы и настал черед Microsoft. Статус кво не мог вечно продолжаться.

>Что для этого надо делать?

Шапку прочитать. А так как ты самостоятельно не смог до этого догадаться, то уровень твоего интеллекта не позволит освоить ассемблер в высокой степени.

В шапке нет гайда для тех, кто желает вкатиться. У меня проблема не в недостатке материала, а в отсутствии человека, который знаком с этим и может поделиться немного опытом.

А какой тебе опыт нужен? Штудируй литературу и дело с концом.

Немного странный вопрос. Учитывая, что ты уже половину лаб сделал. Просто делаешь дальше остальные.

Ещё ты не написал, какой ассемблер. Или нет другой архитектуры, кроме x86 и Intel пророк его? Тогда можешь писать программы на C и смотреть, во что превращается код. Даже Visual Studio (если ты в Windows работаешь) может показать ассемблерный листинг, что наглядно и удобно. Дальше берёшь OllyDbg, гуглишь туториалы и вперёд. Попутно знакомишься с Ida.

182 Кб, 602x692